Chào mừng bạn đến với khóa học Hacker Đạo đức Được Chứng nhận (CEH v13 AI) – Đăng kí học Online CEH v13

Môi trường phòng thí nghiệm của CEH v13 AI được thiết kế tỉ mỉ để mang lại cho bạn trải nghiệm học tập toàn diện và thực tế. Thiết lập bao gồm nhiều hệ điều hành và cấu hình khác nhau để mô phỏng các tình huống trong thế giới thực. Hack đạo đức hay CEH v13 AI là một thành phần quan trọng của an ninh mạng hiện đại, tập trung vào việc xác định và khắc phục các lỗ hổng trước khi các tác nhân độc hại có thể khai thác chúng. Trong phòng thí nghiệm này, sinh viên sẽ đắm mình trong các tình huống thực tế, nơi họ sẽ áp dụng nhiều kỹ thuật hack khác nhau để kiểm tra và bảo mật hệ thống. Bằng cách mô phỏng các cuộc tấn công, sinh viên sẽ hiểu sâu hơn về các phương pháp được sử dụng bởi tội phạm mạng, học cách dự đoán và phòng thủ trước các mối đe dọa tiềm ẩn. Trải nghiệm thực hành này được thiết kế để thu hẹp khoảng cách giữa kiến thức lý thuyết và ứng dụng thực tế, đảm bảo rằng sinh viên được chuẩn bị kỹ lưỡng để bảo vệ cơ sở hạ tầng kỹ thuật số.

Trong suốt khóa huấn luyện, học viên sẽ sử dụng nhiều công cụ và phần mềm thường được sử dụng trong lĩnh vực hack đạo đức. Họ sẽ học cách tiến hành các bài kiểm tra thâm nhập, khai thác lỗ hổng và triển khai các biện pháp bảo mật mạnh mẽ. Mỗi buổi thực hành được cấu trúc để cung cấp hướng dẫn từng bước, cho phép sinh viên dần dần xây dựng kỹ năng và sự tự tin của mình. Đến cuối khóa huấn luyện, người tham gia sẽ phát triển được một bộ kỹ năng toàn diện về hack đạo đứchay CEH v13 AI , trang bị cho họ kiến thức chuyên môn cần thiết để bảo vệ thông tin nhạy cảm và hỗ trợ tổ chức của họ duy trì môi trường an ninh mạng an toàn.

Chi phí CEH v13 AI Lab Online là 4900 K (VND), thời hạn 6 tháng, lab có kèm hướng dẫn step by step và câu hỏi đáp ứng. Liên hệ Zalo 0947432780, messenger Thao Trường Mạng. Đặt hàng trước có trong vòng 7 ngày

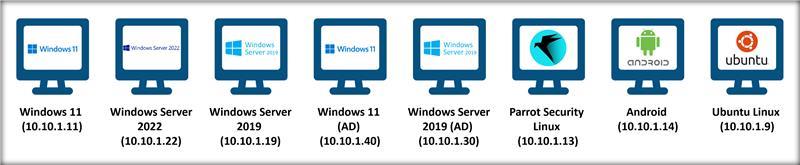

Các Máy Có Sẵn

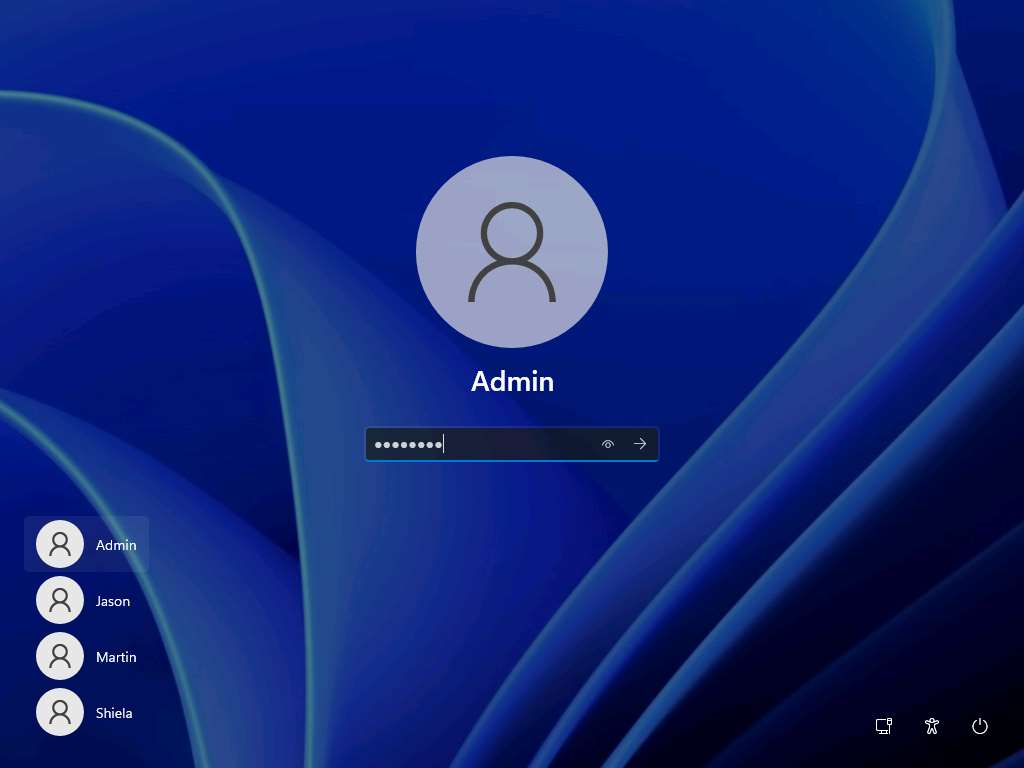

Windows 11

- Username: Admin

- Password: Pa$$w0rd

- Machine name: Windows11

User Accounts

| Username | Password | Account Type |

|---|---|---|

| Martin | apple | Standard |

| Jason | qwerty | Administrator |

| Shiela | test | Standard |

Network Setting

- IP address: 10.10.1.11

- Subnet mask: 255.255.255.0

- Default gateway: 10.10.1.2

- Preferred DNS server: 8.8.8.8

Lưu ý …

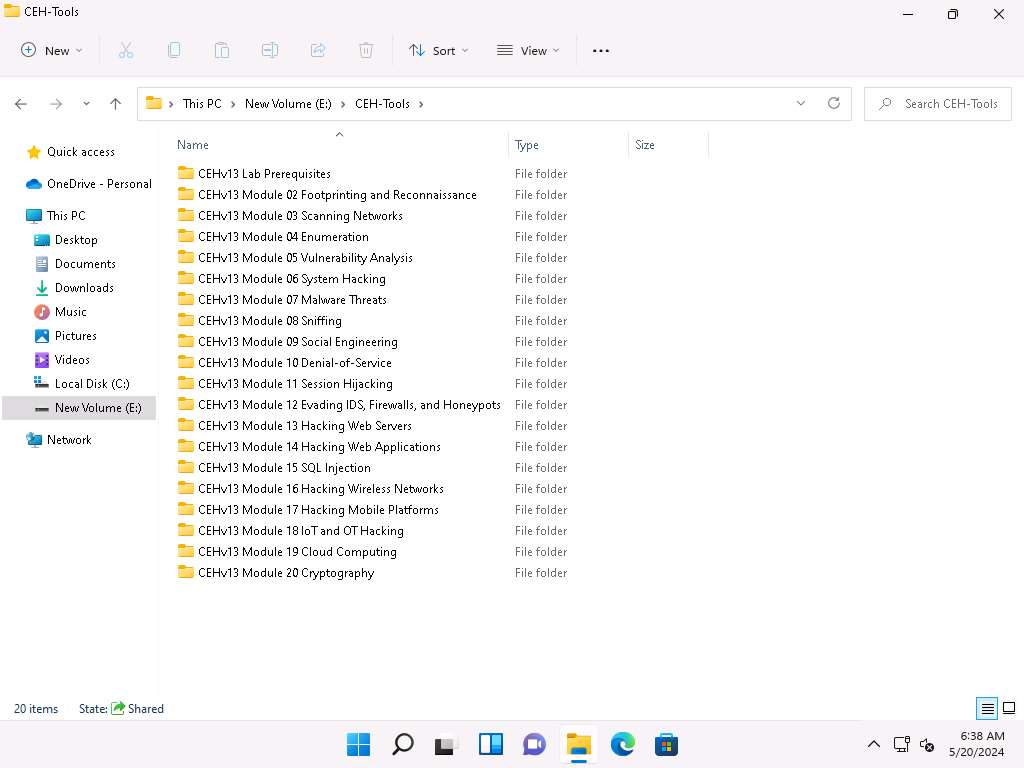

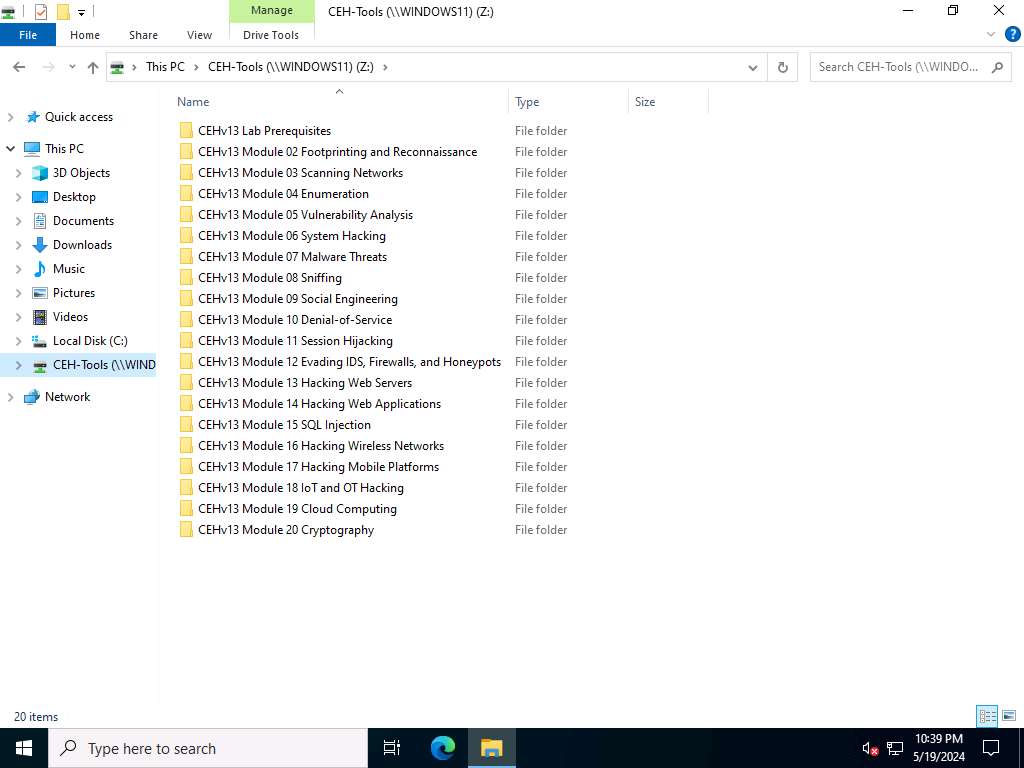

- Bạn sẽ thấy CEHv13 tool tại thư mục E:\CEH-Tools như hình sau – screenshot

Nhớ tắt firewall, bật RDP , tắt password phức tạp (tải script tại đây) cho tất cả các máy Windows trong mô hình lab này. Các bạn nên tạo một kịch bản với powershell để thực hiện các thao tác này cho thuận tiện

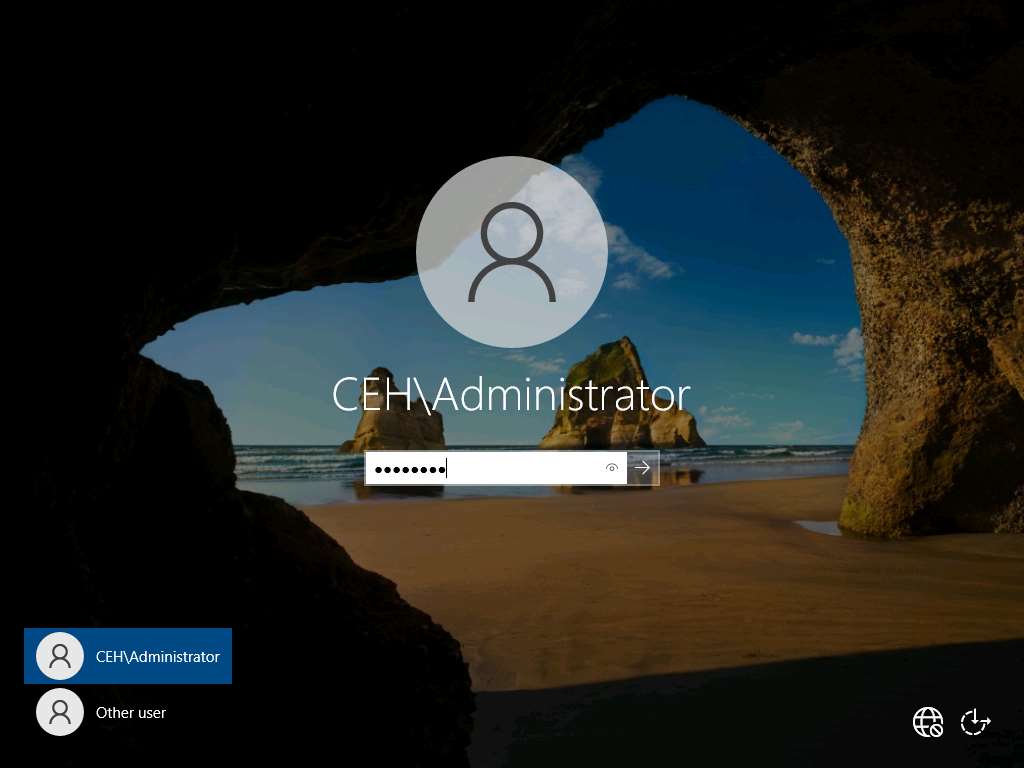

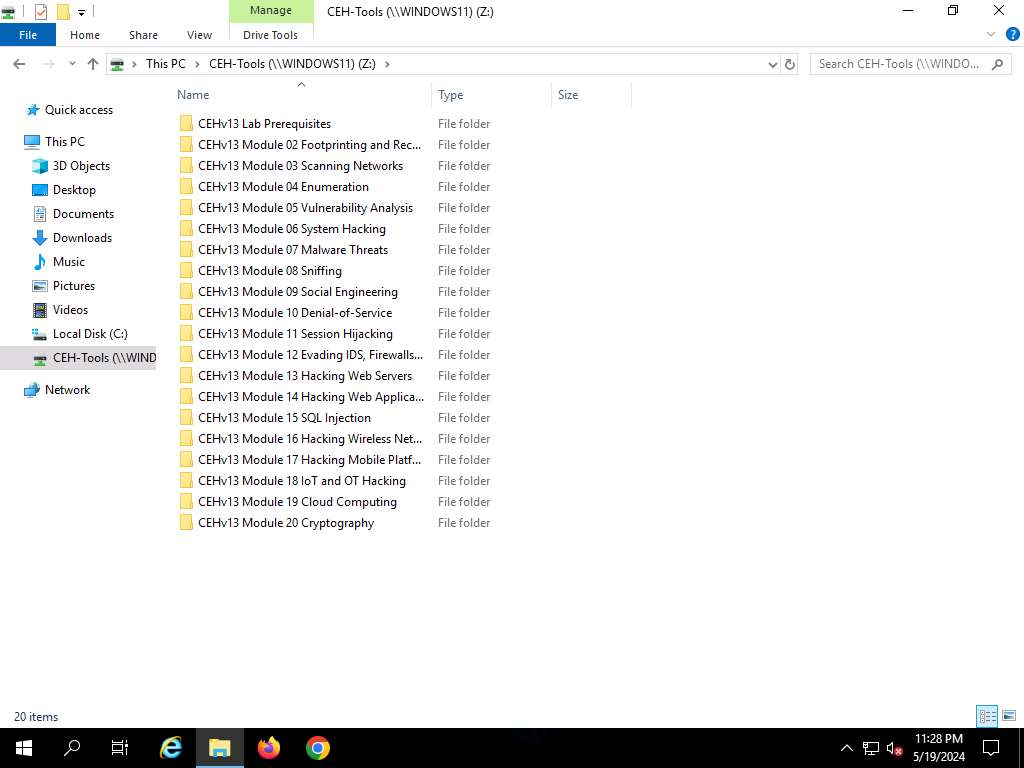

Windows Server 2022

- Username: CEH\Administrator

- Password: Pa$$w0rd

- Machine name: Server2022

- Domain name: CEH.com

Active Directory User

| Username | Password | Account Type |

|---|---|---|

| Jason M. | qwerty | Administrator |

| Martin J. | apple | Standard |

| Shiela D. | test | Standard |

| Mark | cupcake | Standard |

| SQL_srv | batman | Administrator |

| Joshua | cupcake | Standard |

| DC-Admin | advance! | Administrator |

Network Settings

- IP address: 10.10.1.22

- Subnet mask: 255.255.255.0

- Default gateway: 10.10.1.2

- Preferred DNS server: 8.8.8.8

Additional things to remember…

- Có thư mục CEHv13 tool tại ổ Z:\ như screenshot

Cấu hình WampServervà một WordPress Website (http://localhost:8080/DVWA/login.php với credential admin/password) , chúng ta có thể dùng mày CEH.Academy thay thế (máynày mod lại từ Metasploitable 2) hoặc dùng OWASPBwa cũng có sẵn nhiều Web Vuln App. Về các bug trên DVWA thì mô hình nào cũng như nhau, tuy nhiên khi khai thác nâng cao sẽ khác nhau tùy vào hệ điều hành, và điều này là đương nhiên. Ví dụ như các bài Command Injection sẽ khác nhau khi dùng M2 và M3 (ý là Linux và Windows, nếu các bạn là học viên CEHVIETNAM có lẽ đã quen với các khái niệm này)

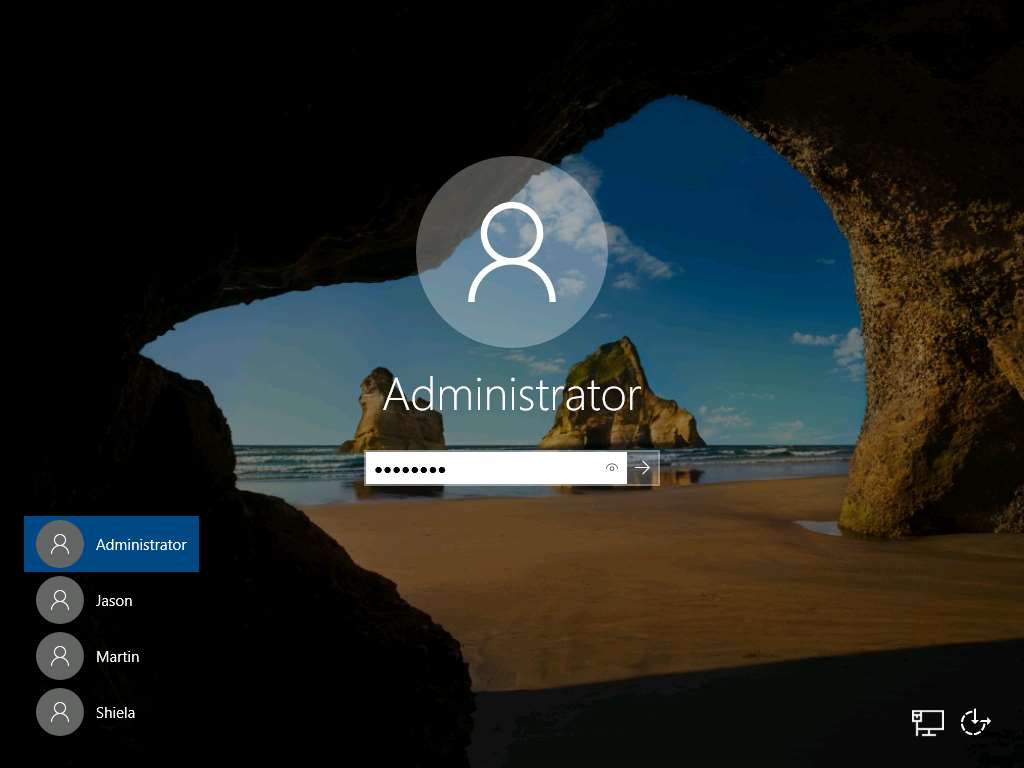

Windows Server 2019

- Username: Administrator

- Password: Pa$$w0rd

- Machine name: Server2019

User Accounts

| Username | Password | Account Type |

|---|---|---|

| Martin | apple | Standard |

| Jason | qwerty | Administrator |

| Shiela | test | Standard |

Network Setting

- IP address: 10.10.1.19

- Subnet mask: 255.255.255.0

- Default gateway: 10.10.1.2

- Preferred DNS server: 8.8.8.8

Additional things to remember…

- Có CEHv13 tool tại ổ Z:\ như screenshot

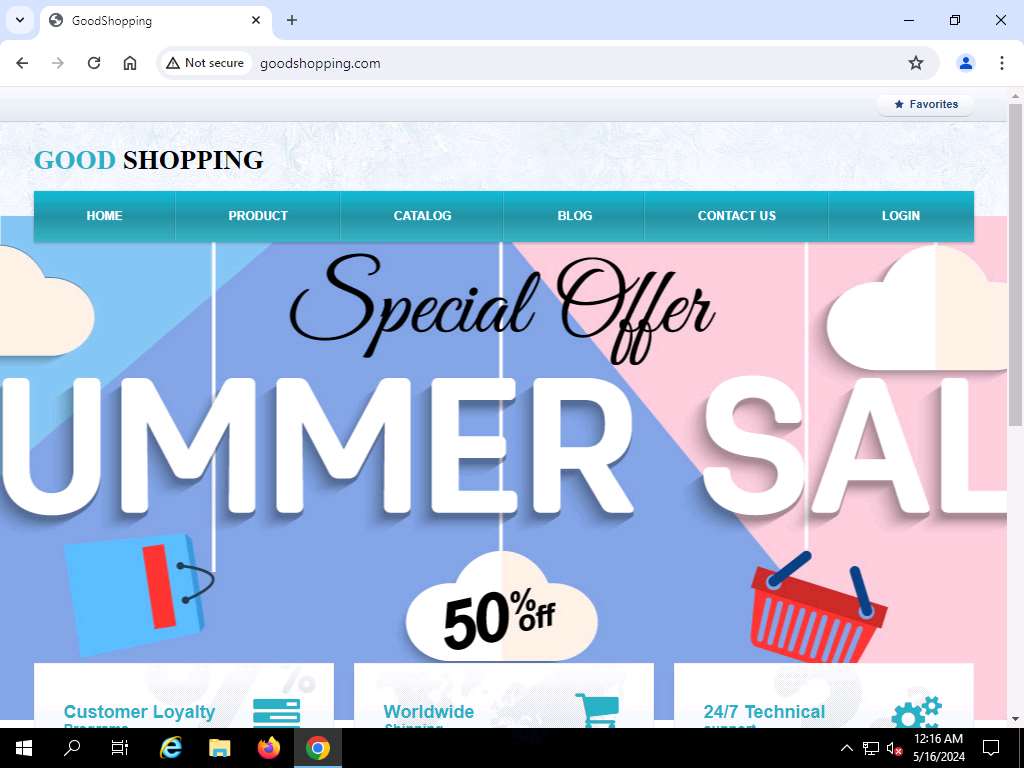

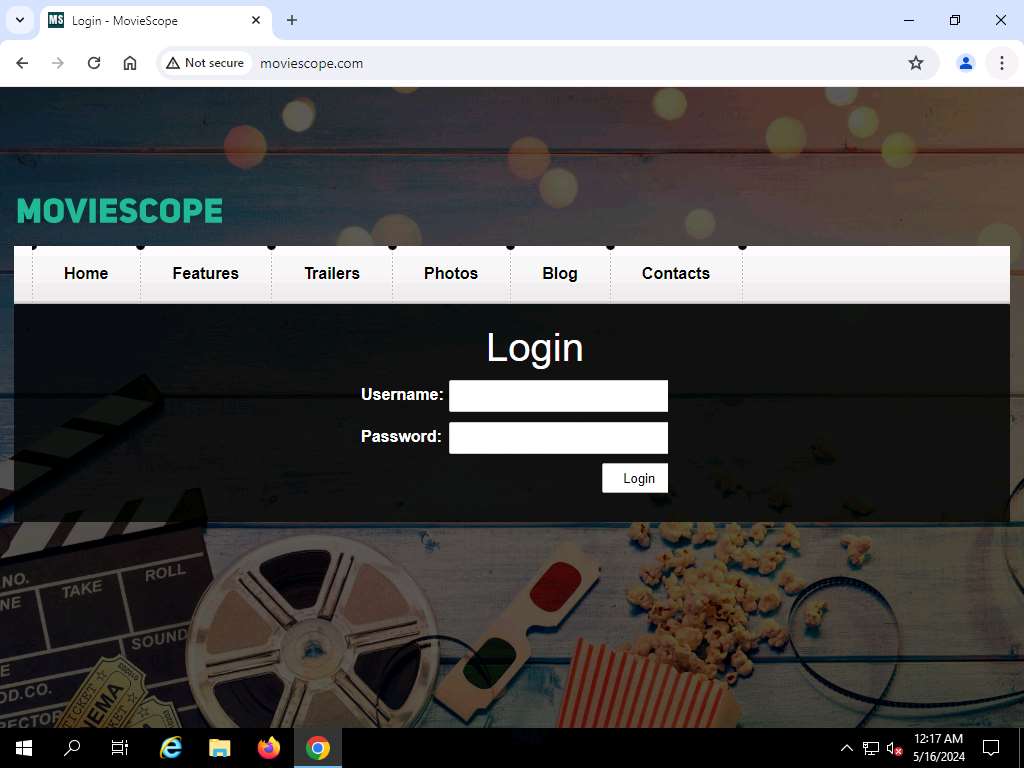

Máy Win 2019 có 1 web app là goodshopping.com và mooviescope , web này hay xuất hiện trogn bài thi thực hành.

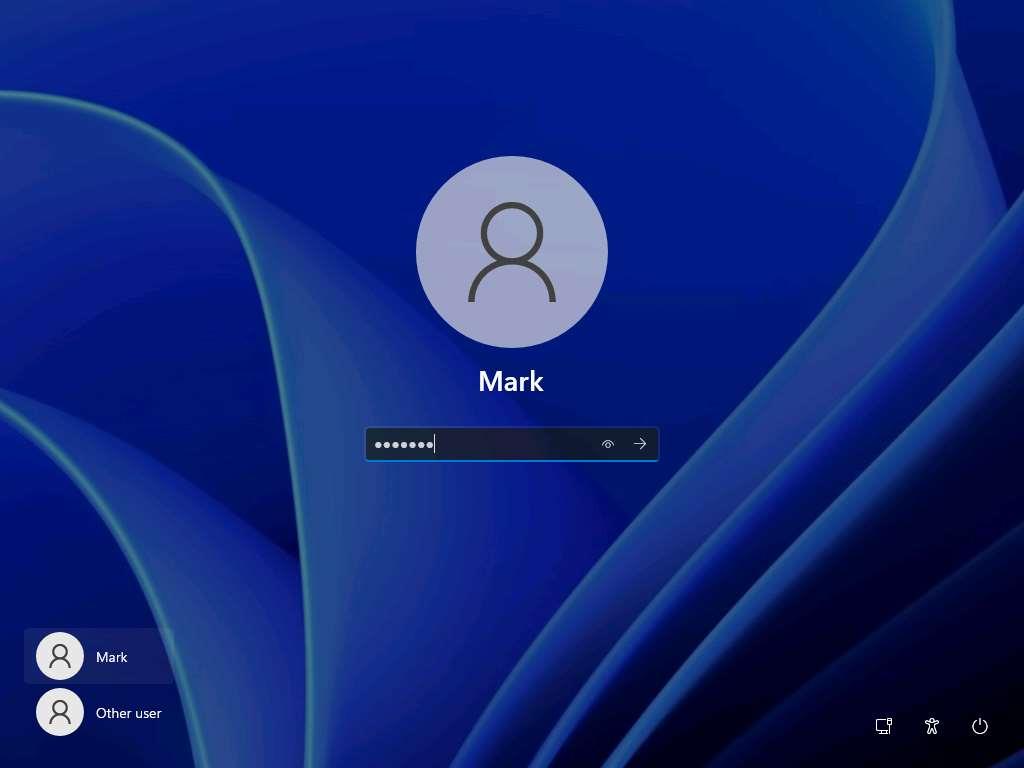

Windows 11 (AD)

- Username: Mark

- Password: cupcake

- Machine name: Windows11

Network Settings

- IP address: 10.10.1.40

- Subnet mask: 255.255.255.0

- Default gateway: 10.10.1.2

- Preferred DNS server: 10.10.1.22

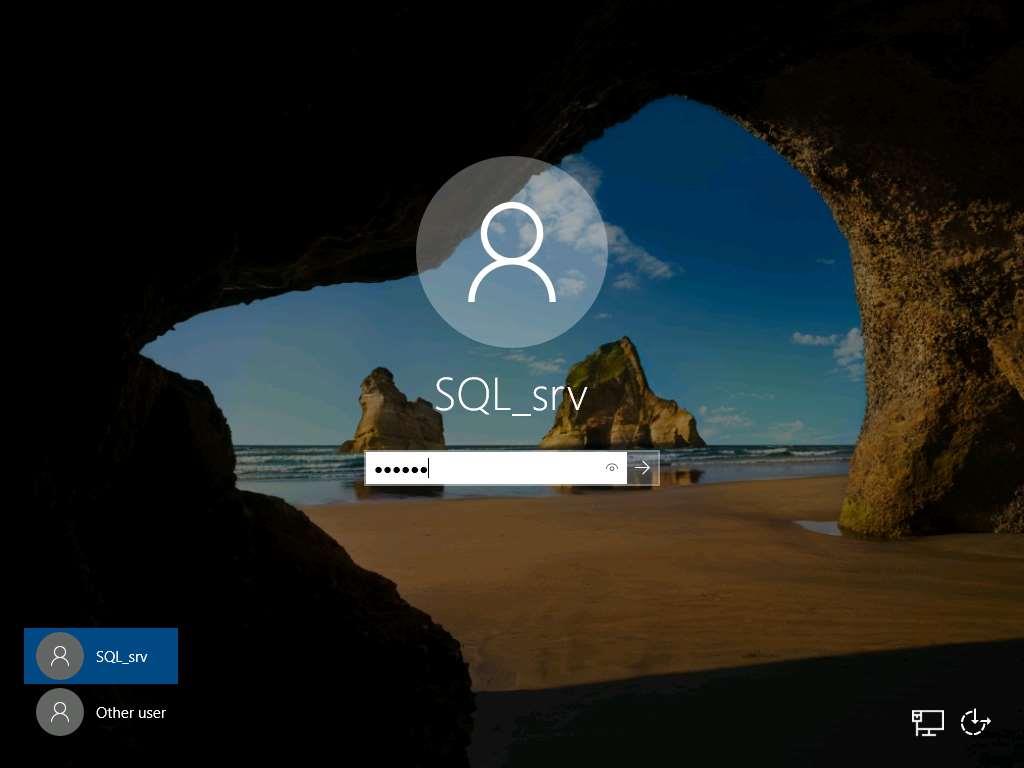

Windows Server 2019 (AD)

- Username: SQL_srv

- Password: batman

- Machine name: Server2019

Network Settings

- IP address: 10.10.1.30

- Subnet mask: 255.255.255.0

- Default gateway: 10.10.1.2

- Preferred DNS server: 10.10.1.22

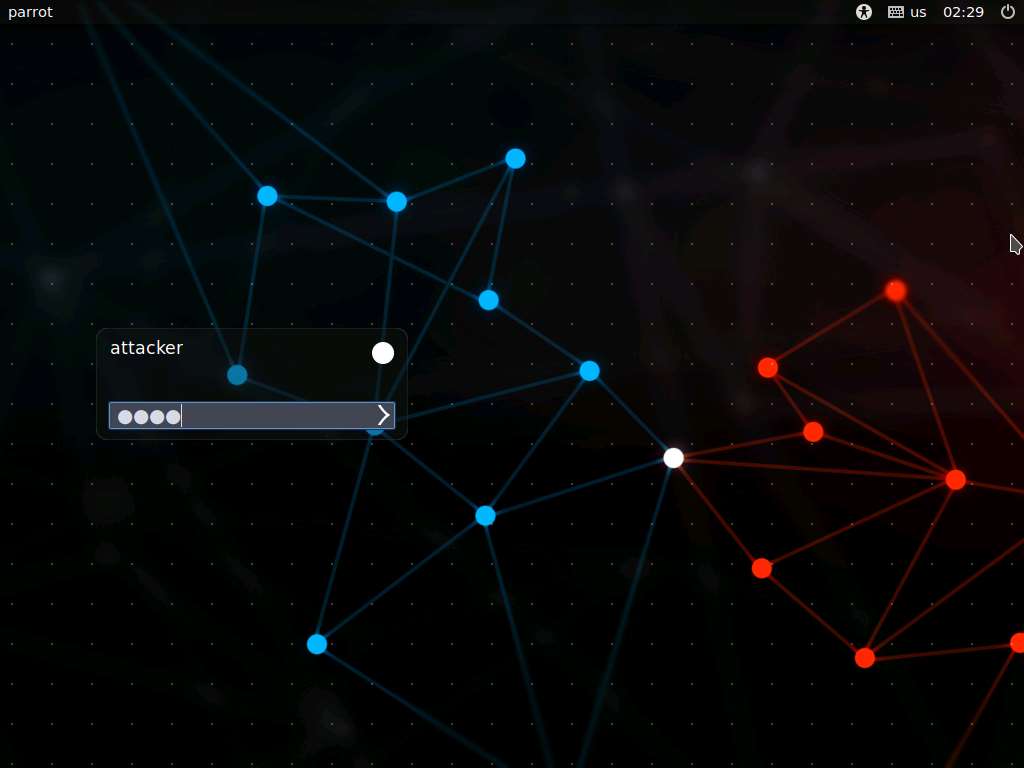

Parrot Security

- Username: attacker

- Password: toor

- Machine name: parrot

Network Settings

- IP address: 10.10.1.13

- Subnet mask: 255.255.255.0

- Default gateway: 10.10.1.2

- DNS server: 8.8.8.8

Có thể dùng Kali thay thế hoặc nên dùng cả 2 máy cho Local Lab

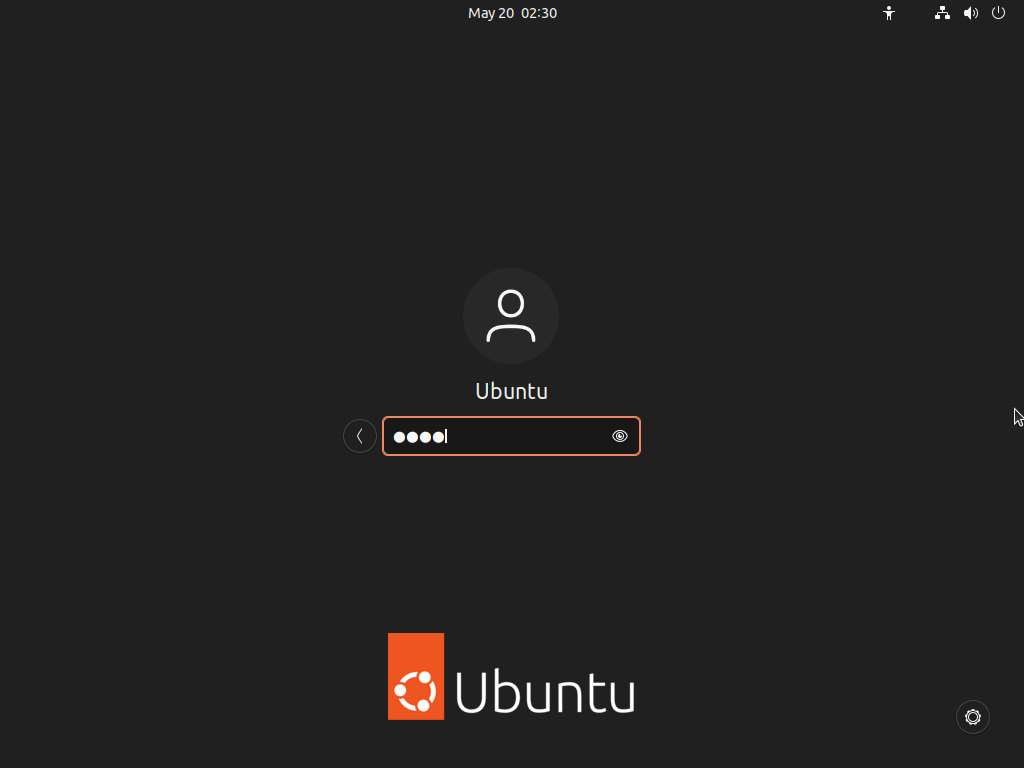

Ubuntu

- Username: Ubuntu

- Password: toor

- Machine name: ubuntu

Network Settings

- IP address: 10.10.1.9

- Subnet mask: 255.255.255.0

- Default gateway: 10.10.1.2

- DNS server: 8.8.8.8

Android

- Username: nil

- Password: nil

Network Settings

- IP address: 10.10.1.14

- Subnet mask: 255.255.255.0

- Default gateway: 10.10.1.2

- DNS server: 8.8.8.8

Ngoài ra, bạn cần có ShellGPT cho Kali Linux hoặc Parrot OS, cái này đòi hỏi các bạn có ChatGPT API có trả phí)

Tích hợp ShellGPT

Các phòng thí nghiệm Hacker Đạo đức Được Chứng nhận (CEH v13 AI ) sử dụng một công cụ AI sáng tạo gọi là ShellGPT. Được hỗ trợ bởi xử lý ngôn ngữ tự nhiên tiên tiến, ShellGPT cho phép người dùng tương tác với giao diện dòng lệnh một cách trực quan. Cho dù đang thăm dò các lỗ hổng mạng hay thực hiện các bài kiểm tra thâm nhập, ShellGPT đáp ứng các lệnh theo thời gian thực, hợp lý hóa các tác vụ và nâng cao năng suất. Khả năng thích ứng của nó tạo điều kiện thuận lợi cho việc điều hướng liền mạch qua các hệ thống phức tạp, giúp người học dễ dàng khám phá các tình huống an ninh mạng đa dạng. Hack đạo đức được hỗ trợ bởi AI nâng cao đáng kể cả hiệu quả và độ chính xác trong các hoạt động hack đạo đức.

Các bước để tích hợp ShellGPT vào máy Bảo mật Parrot được liệt kê dưới đây:

Cảnh báo: Để hoàn thành các bước dưới đây, bạn phải đăng ký dịch vụ OpenAI và thêm phương thức thanh toán cho các khóa API OpenAI dành cho ShellGPT. Bạn sẽ được yêu cầu cung cấp thông tin thẻ tín dụng của mình.

Thông báo: Ứng dụng Kết nối Bên thứ ba và Dịch vụ Có Phí

Giới thiệu

Nguyên tắc hướng dẫn của Nội dung Giáo dục và Phòng thí nghiệm EC-Council rất đơn giản: Chúng tôi muốn cung cấp một môi trường an toàn để học tập, thực hành và đánh giá các kỹ năng an ninh mạng trực tiếp chuyển thành các kỹ năng sẵn sàng cho công việc. Chúng tôi tin tưởng vào việc cung cấp cho sinh viên, đối tác giáo dục và các chuyên gia phần mềm thực tế và trải nghiệm trực tiếp hoạt động giống như những gì trong “thế giới thực” vì đó là các công cụ và dịch vụ thực tế được sử dụng trong lĩnh vực này, không phải mô phỏng.

Tài nguyên Kết nối Internet và Bên thứ ba

Để cung cấp trải nghiệm học tập thực tế nhất, EC-Council có thể sử dụng kết nối đến các mạng và dịch vụ trực tiếp thông qua các phòng thí nghiệm và nền tảng phòng thí nghiệm của mình. Mặc dù nhiều nhà cung cấp phần mềm và dịch vụ cung cấp giấy phép sử dụng giáo dục, bản dùng thử hoặc là Nguồn Mở, một số yêu cầu tài khoản trực tiếp với các yêu cầu thiết lập và thỏa thuận mà bạn phải xem xét và đồng ý để tham gia và/hoặc hoàn thành các bài tập trong Phòng thí nghiệm của chúng tôi.

Phí Đăng ký và/hoặc Phí Giấy phép

Mặc dù EC-Council sẽ không bao giờ yêu cầu bạn cung cấp thông tin thanh toán hoặc thông tin nhạy cảm trong quá trình học tập của chúng tôi, một số Phòng thí nghiệm Trực tiếp của chúng tôi sử dụng các khóa API OpenAI có phí. Để sử dụng chúng, bạn sẽ cần thêm thông tin thẻ tín dụng cho phương thức thanh toán và mua tín dụng API. Tương tự, một số Phòng thí nghiệm Trực tiếp của chúng tôi kết nối với các dịch vụ bên thứ ba như Amazon AWS, Google Cloud Platform, Microsoft Azure, v.v. Nhiều nhà cung cấp dịch vụ này cho phép bạn đăng ký sử dụng cấp độ miễn phí, Tài khoản Giáo dục hoặc cung cấp tín dụng khuyến mãi cho các bản dùng thử. Tuy nhiên, hãy lưu ý rằng việc đăng ký các dịch vụ bên thứ ba có thể phát sinh chi phí liên quan đến việc sử dụng dịch vụ của họ. Các phòng thí nghiệm của chúng tôi sử dụng dịch vụ đám mây công cộng có thể được hoàn thành mà không cần bất kỳ khoản phí bổ sung nào trừ khi được đánh dấu rõ ràng, nhưng cuối cùng bạn chịu trách nhiệm về bất kỳ dịch vụ nào bạn có thể cố ý hoặc vô tình đăng ký khi kết nối với các nền tảng đó.

Các lựa chọn thay thế

Nếu bạn không thể mua tín dụng API OpenAI, bảo đảm tài khoản đám mây Giáo dục/Sinh viên hoặc không thoải mái tạo tài khoản trực tiếp trong các dịch vụ đám mây công cộng này, EC-Council cung cấp Hướng dẫn Phòng thí nghiệm toàn diện bao gồm bộ hướng dẫn đầy đủ với ảnh chụp màn hình (hình ảnh) của từng bước. EC-Council cũng cung cấp hướng dẫn video từng bước cho mỗi phòng thí nghiệm để bạn có thể theo dõi mà không cần thực sự tạo tài khoản. Mặc dù bạn sẽ không tạo tài khoản hoặc thực hiện các cấu hình trực tiếp với phương pháp này, bạn vẫn sẽ nhận được đủ tiếp xúc với các nền tảng, các bước cấu hình, kỹ thuật và các yếu tố kiến thức cần thiết để bạn chuẩn bị cho chứng chỉ hoặc nắm bắt kiến thức được truyền đạt trong chương trình.

Hướng dẫn tích hợp (dành cho học viên)

Các bạn hãy thực hành đầy đủ theo Lab Guide và trả lời các câu hỏi hay flag sau đây (yêu cầu 100% hoàn thành)

Module 02: Dò dấu chân và Trinh sát

Kịch bản

Trinh sát đề cập đến việc thu thập thông tin về một mục tiêu, đây là bước đầu tiên trong bất kỳ cuộc tấn công nào vào một hệ thống. Nó bắt nguồn từ các hoạt động quân sự, trong đó thuật ngữ này ám chỉ nhiệm vụ thu thập thông tin về kẻ thù. Trinh sát giúp những kẻ tấn công thu hẹp phạm vi nỗ lực của họ và hỗ trợ trong việc lựa chọn vũ khí tấn công. Kẻ tấn công sử dụng thông tin thu thập được để tạo ra một bản thiết kế, hay “dấu chân”, của tổ chức, điều này giúp họ chọn chiến lược hiệu quả nhất để xâm phạm bảo mật hệ thống và mạng.

Tương tự, việc đánh giá bảo mật của một hệ thống hoặc mạng bắt đầu với việc trinh sát và dò dấu chân của mục tiêu. Các hacker đạo đức và chuyên gia kiểm tra thâm nhập (pen) phải thu thập đủ thông tin về mục tiêu đánh giá trước khi bắt đầu các đánh giá. Các hacker đạo đức và chuyên gia kiểm tra thâm nhập nên mô phỏng tất cả các bước mà một kẻ tấn công thường thực hiện để có ý tưởng công bằng về tình trạng bảo mật của tổ chức mục tiêu. Trong kịch bản này, bạn làm việc như một hacker đạo đức cho một tổ chức lớn. Tổ chức của bạn lo ngại về các tin tức liên quan đến các vector tấn công mới đang gây hại cho các tổ chức lớn trên toàn thế giới. Hơn nữa, tổ chức của bạn đã từng là mục tiêu của một vụ vi phạm bảo mật lớn trong quá khứ, trong đó dữ liệu cá nhân của một số khách hàng đã bị lộ ra các trang mạng xã hội.

Bạn đã được các quản lý cấp cao yêu cầu thực hiện đánh giá bảo mật chủ động cho công ty. Trước khi bạn có thể bắt đầu bất kỳ đánh giá nào, bạn nên thảo luận và xác định phạm vi với ban quản lý; phạm vi đánh giá xác định các hệ thống, mạng, chính sách và thủ tục, nguồn nhân lực, và bất kỳ thành phần nào khác của hệ thống cần đánh giá bảo mật. Bạn cũng nên thỏa thuận với ban quản lý về quy tắc tham gia (RoE) – những điều “nên làm và không nên làm” trong đánh giá. Khi bạn có được sự chấp thuận cần thiết để thực hiện hack đạo đức, bạn nên bắt đầu thu thập thông tin về tổ chức mục tiêu. Khi bạn bắt đầu quá trình dò dấu chân một cách có phương pháp, bạn sẽ có được bản thiết kế về hồ sơ bảo mật của tổ chức mục tiêu. Thuật ngữ “bản thiết kế” đề cập đến hồ sơ hệ thống độc đáo của tổ chức mục tiêu như kết quả của việc dò dấu chân.

Các bài thực hành trong module này sẽ cung cấp cho bạn trải nghiệm thời gian thực trong việc thu thập nhiều loại thông tin về tổ chức mục tiêu từ các nguồn mở hoặc có thể truy cập công khai khác nhau.

Mục tiêu

Mục tiêu của bài thực hành là trích xuất thông tin về tổ chức mục tiêu bao gồm, nhưng không giới hạn ở:

- Thông tin Tổ chức: Chi tiết nhân viên, địa chỉ và thông tin liên hệ, chi tiết đối tác, liên kết web, công nghệ web, bằng sáng chế, thương hiệu, v.v.

- Thông tin Mạng: Tên miền, tên miền phụ, khối mạng, cấu trúc mạng, bộ định tuyến tin cậy, tường lửa, địa chỉ IP của các hệ thống có thể tiếp cận, bản ghi Whois, bản ghi DNS, và các thông tin liên quan khác

- Thông tin Hệ thống: Hệ điều hành, hệ điều hành máy chủ web, vị trí của máy chủ web, tài khoản người dùng và mật khẩu, v.v.

Tổng quan về Dò dấu chân

Dò dấu chân đề cập đến quá trình thu thập thông tin về mạng mục tiêu và môi trường của nó, điều này giúp đánh giá tình trạng bảo mật của cơ sở hạ tầng CNTT của tổ chức mục tiêu. Nó cũng giúp xác định mức độ rủi ro liên quan đến thông tin có thể truy cập công khai của tổ chức.

Dò dấu chân có thể được phân loại thành dò dấu chân thụ động và dò dấu chân chủ động:

- Dò dấu chân Thụ động: Liên quan đến việc thu thập thông tin mà không có tương tác trực tiếp. Loại dò dấu chân này chủ yếu hữu ích khi có yêu cầu rằng các hoạt động thu thập thông tin không được phát hiện bởi mục tiêu.

- Dò dấu chân Chủ động: Liên quan đến việc thu thập thông tin với tương tác trực tiếp. Trong dò dấu chân chủ động, mục tiêu có thể nhận ra quá trình thu thập thông tin đang diễn ra, vì chúng ta tương tác công khai với mạng mục tiêu.

Nhiệm vụ Thực hành

Các hacker đạo đức hoặc chuyên gia kiểm tra thâm nhập sử dụng nhiều công cụ và kỹ thuật để thu thập thông tin về mục tiêu. Các bài thực hành được khuyến nghị sẽ giúp bạn học các kỹ thuật dò dấu chân khác nhau bao gồm:

- Thực hiện dò dấu chân thông qua công cụ tìm kiếm

• Thu thập thông tin sử dụng các kỹ thuật hack Google nâng cao - Thực hiện dò dấu chân thông qua Dịch vụ Nghiên cứu Internet

• Tìm tên miền, tên miền phụ và Máy chủ của công ty sử dụng Netcraft và DNSdumpster - Thực hiện dò dấu chân thông qua các trang mạng xã hội

• Thu thập thông tin cá nhân từ các trang mạng xã hội khác nhau sử dụng Sherlock - Thực hiện dò dấu chân Whois

• Thực hiện tra cứu Whois sử dụng DomainTools - Thực hiện dò dấu chân DNS

• Thu thập thông tin DNS sử dụng tiện ích dòng lệnh nslookup và công cụ trực tuyến - Thực hiện dò dấu chân mạng

• Thực hiện tracerouting mạng trên Máy Windows và Linux - Thực hiện dò dấu chân email

• Thu thập thông tin về mục tiêu bằng cách theo dõi email sử dụng eMailTrackerPro - Thực hiện dò dấu chân sử dụng các công cụ dò dấu chân khác nhau

• Dò dấu chân mục tiêu sử dụng Recon-ng - Thực hiện Dò dấu chân sử dụng AI

• Dò dấu chân mục tiêu sử dụng Shellgpt

Module 03: Quét Mạng

Kịch bản Trước đó, bạn đã thu thập tất cả thông tin có thể về mục tiêu như thông tin tổ chức (chi tiết nhân viên, chi tiết đối tác, liên kết web, v.v.), thông tin mạng (tên miền, tên miền phụ, tên miền phụ cấp dưới, địa chỉ IP, cấu trúc mạng, v.v.), và thông tin hệ thống (chi tiết hệ điều hành, tài khoản người dùng, mật khẩu, v.v.).

Bây giờ, với tư cách là một hacker đạo đức, hoặc một chuyên gia kiểm thử thâm nhập (sau đây gọi là pen tester), bước tiếp theo của bạn sẽ là thực hiện quét cổng và quét mạng trên các địa chỉ IP mà bạn đã thu thập được trong giai đoạn thu thập thông tin. Điều này sẽ giúp bạn xác định điểm xâm nhập vào mạng mục tiêu.

Việc quét không phải là xâm nhập thực sự, mà là một hình thức trinh sát mở rộng trong đó hacker đạo đức và pen tester tìm hiểu thêm về mục tiêu, bao gồm thông tin về các cổng và dịch vụ mở, hệ điều hành, và bất kỳ lỗ hổng cấu hình nào. Thông tin thu thập được từ việc trinh sát này giúp bạn chọn chiến lược tấn công hệ thống hoặc mạng mục tiêu.

Đây là một trong những giai đoạn quan trọng nhất của việc thu thập thông tin tình báo, cho phép bạn tạo hồ sơ của tổ chức mục tiêu. Trong quá trình quét, bạn cố gắng thu thập thông tin, bao gồm địa chỉ IP cụ thể của hệ thống mục tiêu có thể truy cập qua mạng (các máy chủ đang hoạt động), các cổng mở, và các dịch vụ tương ứng đang chạy trên các cổng mở và các lỗ hổng trong các máy chủ đang hoạt động.

Quét cổng sẽ giúp bạn xác định các cổng mở và dịch vụ đang chạy trên các cổng cụ thể, liên quan đến việc kết nối với các cổng hệ thống Transmission Control Protocol (TCP) và User Datagram Protocol (UDP). Quét cổng cũng được sử dụng để khám phá các lỗ hổng trong các dịch vụ đang chạy trên một cổng.

Các bài thực hành trong module này sẽ cung cấp cho bạn kinh nghiệm thực tế trong việc thu thập thông tin về tổ chức mục tiêu bằng cách sử dụng các kỹ thuật quét mạng và quét cổng khác nhau.

Mục tiêu Mục tiêu của bài thực hành này là thực hiện quét mạng, quét cổng, phân tích các lỗ hổng mạng, v.v.

Các lần quét mạng cần thiết để:

- Kiểm tra các hệ thống đang hoạt động và các cổng mở

- Xác định các dịch vụ đang chạy trong các hệ thống đang hoạt động

- Thực hiện lấy banner/dấu vân tay hệ điều hành

- Xác định các lỗ hổng mạng

Tổng quan về Quét Mạng Quét mạng là quá trình thu thập thông tin chi tiết bổ sung về mục tiêu bằng cách sử dụng các kỹ thuật trinh sát phức tạp và quyết liệt. Mục đích của việc quét là khám phá các kênh giao tiếp có thể khai thác, thăm dò càng nhiều người nghe càng tốt, và theo dõi những người phản hồi.

Các loại quét:

- Quét Cổng: Liệt kê các cổng và dịch vụ mở

- Quét Mạng: Liệt kê các máy chủ đang hoạt động và địa chỉ IP

- Quét Lỗ hổng: Hiển thị sự hiện diện của các điểm yếu đã biết

Các Nhiệm vụ Thực hành Các hacker đạo đức và pen tester sử dụng nhiều công cụ và kỹ thuật để quét mạng mục tiêu. Các bài thực hành được đề xuất sẽ hỗ trợ bạn học các kỹ thuật quét mạng khác nhau bao gồm:

- Thực hiện khám phá máy chủ

- Thực hiện khám phá máy chủ sử dụng Nmap

- Thực hiện khám phá cổng và dịch vụ

- Khám phá các kỹ thuật quét mạng khác nhau sử dụng Nmap

- Thực hiện khám phá hệ điều hành

- Thực hiện khám phá hệ điều hành sử dụng Nmap Script Engine (NSE)

- Quét vượt qua IDS và Firewall

- Quét vượt qua IDS/firewall sử dụng các kỹ thuật né tránh khác nhau

- Thực hiện quét mạng sử dụng các công cụ quét khác nhau

- Quét mạng mục tiêu sử dụng Metasploit

- Thực hiện Quét Mạng sử dụng AI

- Quét Mục tiêu sử dụng ShellGPT

Module 04: Liệt kê

Kịch bản

Với sự phát triển của công nghệ và ứng dụng mạng, các cuộc tấn công mạng đang gia tăng mạnh mẽ cả về số lượng và mức độ nghiêm trọng. Kẻ tấn công liên tục tìm kiếm các lỗ hổng dịch vụ và ứng dụng trên mạng và máy chủ. Khi họ tìm thấy một lỗi hoặc kẽ hở trong dịch vụ chạy trên Internet, họ ngay lập tức khai thác nó để xâm phạm toàn bộ hệ thống. Bất kỳ dữ liệu nào khác mà họ tìm thấy có thể được sử dụng tiếp để xâm phạm thêm các hệ thống mạng khác. Tương tự, kẻ tấn công tìm kiếm và sử dụng các máy trạm có quyền quản trị, và chạy các ứng dụng có lỗi, để thực thi mã tùy ý hoặc cài virus nhằm tăng cường thiệt hại cho mạng.

Trong bước đầu tiên của đánh giá bảo mật và kiểm thử thâm nhập tổ chức của bạn, bạn thu thập thông tin nguồn mở về tổ chức của bạn. Trong bước thứ hai, bạn thu thập thông tin về các cổng và dịch vụ mở, hệ điều hành, và bất kỳ lỗ hổng cấu hình nào.

Bước tiếp theo đối với một hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập là thăm dò sâu hơn mạng mục tiêu bằng cách thực hiện liệt kê. Sử dụng các kỹ thuật khác nhau, bạn nên trích xuất thêm chi tiết về mạng như danh sách máy tính, tên người dùng, nhóm người dùng, cổng, hệ điều hành, tên máy, tài nguyên mạng và dịch vụ.

Thông tin thu thập được từ việc liệt kê sẽ giúp bạn xác định các lỗ hổng trong bảo mật hệ thống mà kẻ tấn công sẽ tìm cách khai thác. Thông tin như vậy cũng có thể cho phép kẻ tấn công thực hiện các cuộc tấn công mật khẩu để có quyền truy cập trái phép vào tài nguyên hệ thống thông tin.

Trong các bước trước, bạn đã thu thập thông tin cần thiết về mục tiêu mà không vi phạm bất kỳ ranh giới pháp lý nào. Tuy nhiên, xin lưu ý rằng các hoạt động liệt kê có thể là bất hợp pháp tùy thuộc vào chính sách của tổ chức và bất kỳ luật nào có hiệu lực tại địa điểm của bạn. Là một hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập, bạn nên luôn có được sự ủy quyền thích hợp trước khi thực hiện liệt kê.

Mục tiêu

Mục tiêu của bài thực hành là trích xuất thông tin về tổ chức mục tiêu bao gồm, nhưng không giới hạn ở:

- Tên máy, hệ điều hành, dịch vụ và cổng của chúng

- Tài nguyên mạng

- Tên người dùng và nhóm người dùng

- Danh sách các chia sẻ trên từng máy chủ trong mạng

- Chính sách và mật khẩu

- Bảng định tuyến

- Cài đặt kiểm toán và dịch vụ

- Chi tiết SNMP và FQDN

Tổng quan về Liệt kê

Liệt kê tạo ra một kết nối chủ động với hệ thống và thực hiện các truy vấn có định hướng để có thêm thông tin về mục tiêu. Nó trích xuất danh sách máy tính, tên người dùng, nhóm người dùng, cổng, hệ điều hành, tên máy, tài nguyên mạng và dịch vụ bằng cách sử dụng các kỹ thuật khác nhau. Các kỹ thuật liệt kê được thực hiện trong môi trường mạng nội bộ.

Các Nhiệm vụ Thực hành

Các hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập sử dụng nhiều công cụ và kỹ thuật để liệt kê mạng mục tiêu. Các bài thực hành được đề xuất sẽ hỗ trợ bạn học các kỹ thuật liệt kê khác nhau bao gồm:

- Thực hiện liệt kê NetBIOS

- Thực hiện liệt kê NetBIOS sử dụng các tiện ích dòng lệnh Windows

- Thực hiện liệt kê SNMP

- Thực hiện liệt kê SNMP sử dụng SnmpWalk

- Thực hiện liệt kê LDAP

- Thực hiện liệt kê LDAP sử dụng Active Directory Explorer (AD Explorer)

- Thực hiện liệt kê NFS

- Thực hiện liệt kê NFS sử dụng RPCScan và SuperEnum

- Thực hiện liệt kê DNS

- Thực hiện liệt kê DNS sử dụng chuyển vùng

- Thực hiện liệt kê SMTP

- Thực hiện liệt kê SMTP sử dụng Nmap

- Thực hiện liệt kê sử dụng các công cụ liệt kê khác nhau

- Liệt kê thông tin sử dụng Global Network Inventory

- Thực hiện liệt kê sử dụng AI

- Thực hiện liệt kê sử dụng ShellGPT

Module 05: Phân tích Lỗ hổng

Kịch bản

Trước đó, tất cả thông tin có thể về hệ thống mục tiêu như tên hệ thống, chi tiết hệ điều hành, tài nguyên mạng được chia sẻ, chi tiết chính sách và mật khẩu, và người dùng và nhóm người dùng đã được thu thập.

Bây giờ, với tư cách là một hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập (sau đây gọi là pen tester), bước tiếp theo của bạn là thực hiện nghiên cứu lỗ hổng và đánh giá lỗ hổng trên hệ thống hoặc mạng mục tiêu. Các hacker đạo đức hoặc pen tester cần tiến hành nghiên cứu chuyên sâu với sự hỗ trợ của thông tin thu được trong các giai đoạn dò dấu chân và quét để phát hiện các lỗ hổng.

Đánh giá lỗ hổng quét mạng để tìm các điểm yếu bảo mật đã biết: nó nhận diện, đo lường và phân loại các lỗ hổng bảo mật trong hệ thống máy tính, mạng và kênh truyền thông; và đánh giá các hệ thống mục tiêu về các lỗ hổng như thiếu bản vá, dịch vụ không cần thiết, xác thực yếu và mã hóa yếu. Ngoài ra, nó hỗ trợ các chuyên gia bảo mật trong việc bảo vệ mạng bằng cách xác định các lỗ hổng hoặc điểm yếu bảo mật trong cơ chế bảo mật hiện tại trước khi kẻ tấn công có thể khai thác chúng.

Thông tin thu thập được từ đánh giá lỗ hổng giúp bạn xác định các điểm yếu có thể bị khai thác và dự đoán hiệu quả của các biện pháp bảo mật bổ sung trong việc bảo vệ tài nguyên thông tin khỏi tấn công.

Các bài thực hành trong module này sẽ cung cấp cho bạn kinh nghiệm thực tế trong việc thu thập thông tin về các lỗ hổng cơ bản trong hệ thống mục tiêu bằng cách sử dụng các nguồn trực tuyến và công cụ đánh giá lỗ hổng khác nhau.

Mục tiêu

Mục tiêu của bài thực hành này là trích xuất thông tin về hệ thống mục tiêu bao gồm, nhưng không giới hạn ở:

- Các lỗ hổng mạng

- Các cổng IP và Transmission Control Protocol/User Datagram Protocol (TCP/UDP) và dịch vụ đang lắng nghe

- Lỗi/lỗ hổng cấu hình ứng dụng và dịch vụ

- Phiên bản hệ điều hành đang chạy trên máy tính hoặc thiết bị

- Các ứng dụng được cài đặt trên máy tính

- Tài khoản có mật khẩu yếu

- Tệp và thư mục có quyền truy cập yếu

- Các dịch vụ và ứng dụng mặc định có thể cần phải gỡ bỏ

- Lỗi trong cấu hình bảo mật của các ứng dụng phổ biến

- Máy tính bị lộ trước các lỗ hổng đã biết hoặc được báo cáo công khai

Tổng quan về Đánh giá Lỗ hổng

Lỗ hổng đề cập đến điểm yếu trong thiết kế hoặc triển khai của một hệ thống có thể bị khai thác để xâm phạm bảo mật của hệ thống. Nó thường là một lỗ hổng bảo mật cho phép kẻ tấn công xâm nhập hệ thống bằng cách bỏ qua xác thực người dùng. Nói chung có hai nguyên nhân chính dẫn đến hệ thống dễ bị tấn công trong mạng, đó là cấu hình sai phần mềm hoặc phần cứng và thực hành lập trình kém. Kẻ tấn công khai thác các lỗ hổng này để thực hiện các loại tấn công khác nhau vào tài nguyên của tổ chức.

Các Nhiệm vụ Thực hành

Các hacker đạo đức hoặc pen tester sử dụng nhiều công cụ và kỹ thuật để thu thập thông tin về lỗ hổng cơ bản trong hệ thống hoặc mạng mục tiêu. Các bài thực hành được đề xuất sẽ hỗ trợ bạn học các kỹ thuật đánh giá lỗ hổng khác nhau bao gồm:

- Thực hiện nghiên cứu lỗ hổng với hệ thống chấm điểm lỗ hổng và cơ sở dữ liệu

- Thực hiện nghiên cứu lỗ hổng trong Common Weakness Enumeration (CWE)

- Thực hiện đánh giá lỗ hổng sử dụng các công cụ đánh giá lỗ hổng khác nhau

- Thực hiện phân tích lỗ hổng sử dụng OpenVAS

- Thực hiện Phân tích Lỗ hổng sử dụng AI

- Thực hiện phân tích lỗ hổng sử dụng ShellGPT

Module 06: Tấn công Hệ thống

Kịch bản

Vì bảo mật và tuân thủ là ưu tiên hàng đầu đối với hầu hết các tổ chức, các cuộc tấn công vào hệ thống máy tính của tổ chức có nhiều hình thức khác nhau như giả mạo, tấn công smurfing và các loại tấn công từ chối dịch vụ (DoS) khác. Các cuộc tấn công này được thiết kế để gây hại hoặc gián đoạn việc sử dụng các hệ thống đang hoạt động.

Trước đó, bạn đã thu thập tất cả thông tin có thể về mục tiêu thông qua các kỹ thuật như dò dấu chân, quét, liệt kê và phân tích lỗ hổng. Trong bước đầu tiên (dò dấu chân) của đánh giá bảo mật và kiểm thử thâm nhập tổ chức của bạn, bạn đã thu thập thông tin nguồn mở về tổ chức của bạn. Trong bước thứ hai (quét), bạn đã thu thập thông tin về các cổng và dịch vụ mở, hệ điều hành và bất kỳ lỗ hổng cấu hình nào. Trong bước thứ ba (liệt kê), bạn đã thu thập thông tin về tên NetBIOS, tài nguyên mạng được chia sẻ, chi tiết chính sách và mật khẩu, người dùng và nhóm người dùng, bảng định tuyến, và cài đặt kiểm toán và dịch vụ. Trong bước thứ tư (phân tích lỗ hổng), bạn đã thu thập thông tin về các lỗ hổng mạng, lỗi cấu hình ứng dụng và dịch vụ, các ứng dụng được cài đặt trên hệ thống mục tiêu, tài khoản có mật khẩu yếu, và các tệp và thư mục có quyền truy cập yếu.

Bây giờ, bước tiếp theo đối với một hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập là thực hiện tấn công hệ thống trên hệ thống mục tiêu sử dụng tất cả thông tin đã thu thập trong các giai đoạn trước. Tấn công hệ thống là một trong những bước quan trọng nhất được thực hiện sau khi thu thập thông tin thông qua các kỹ thuật trên. Thông tin này có thể được sử dụng để tấn công hệ thống mục tiêu bằng cách sử dụng các kỹ thuật và chiến lược tấn công khác nhau.

Tấn công hệ thống giúp xác định các lỗ hổng và điểm yếu bảo mật trong hệ thống mục tiêu và dự đoán hiệu quả của các biện pháp bảo mật bổ sung trong việc tăng cường và bảo vệ tài nguyên và hệ thống thông tin khỏi tấn công.

Các bài thực hành trong module này sẽ cung cấp cho bạn kinh nghiệm thực tế trong việc khai thác các lỗ hổng cơ bản trong hệ thống mục tiêu bằng cách sử dụng các nguồn trực tuyến và kỹ thuật và công cụ tấn công hệ thống khác nhau. Tuy nhiên, các hoạt động tấn công hệ thống có thể là bất hợp pháp tùy thuộc vào chính sách của tổ chức và bất kỳ luật nào có hiệu lực. Là một hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập, bạn nên luôn có được sự ủy quyền thích hợp trước khi thực hiện tấn công hệ thống.

Mục tiêu

Mục tiêu của nhiệm vụ này là giám sát hệ thống mục tiêu từ xa và thực hiện các nhiệm vụ khác bao gồm, nhưng không giới hạn ở:

- Vượt qua các kiểm soát truy cập để có quyền truy cập vào hệ thống (như bẻ khóa mật khẩu và khai thác lỗ hổng)

- Có được quyền của một người dùng khác hoặc quản trị viên (leo thang đặc quyền)

- Tạo và duy trì quyền truy cập từ xa vào hệ thống (thực thi các ứng dụng như trojan, spyware, backdoor và keylogger)

- Ẩn các hoạt động độc hại và đánh cắp dữ liệu (thực thi các ứng dụng như Rootkit, steganography, v.v.)

- Ẩn bằng chứng về sự xâm nhập (xóa nhật ký)

Tổng quan về Tấn công Hệ thống

Trong quá trình chuẩn bị để tấn công một hệ thống, bạn phải tuân theo một phương pháp nhất định. Trước tiên, bạn cần thu thập thông tin trong các giai đoạn dò dấu chân, quét, liệt kê và phân tích lỗ hổng, những thông tin này có thể được sử dụng để khai thác hệ thống mục tiêu.

Có bốn bước trong tấn công hệ thống:

- Có được Quyền truy cập: Sử dụng các kỹ thuật như bẻ khóa mật khẩu và khai thác lỗ hổng để có quyền truy cập vào hệ thống mục tiêu

- Leo thang Đặc quyền: Khai thác các lỗ hổng đã biết tồn tại trong hệ điều hành và ứng dụng phần mềm để leo thang đặc quyền

- Duy trì Quyền truy cập: Duy trì mức độ truy cập cao để thực hiện các hoạt động độc hại như thực thi các ứng dụng độc hại và đánh cắp, ẩn hoặc giả mạo các tệp hệ thống nhạy cảm

- Xóa Nhật ký: Tránh bị nhận diện bởi người dùng hệ thống hợp pháp và không bị phát hiện bằng cách xóa các mục tương ứng với các hoạt động độc hại trong nhật ký hệ thống, do đó tránh bị phát hiện.

Các Nhiệm vụ Thực hành

Các hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập sử dụng nhiều công cụ và kỹ thuật để tấn công các hệ thống mục tiêu. Các bài thực hành được đề xuất sẽ hỗ trợ bạn học các kỹ thuật tấn công hệ thống khác nhau bao gồm:

- Có được quyền truy cập vào hệ thống

• Thực hiện tấn công trực tuyến chủ động để bẻ khóa mật khẩu của hệ thống sử dụng Responder

• Có được quyền truy cập vào hệ thống từ xa sử dụng Reverse Shell Generator

• Thực hiện tấn công tràn bộ đệm để có quyền truy cập vào hệ thống từ xa - Thực hiện leo thang đặc quyền để có được đặc quyền cao hơn

• Leo thang đặc quyền bằng cách vượt qua UAC và khai thác Sticky Keys - Duy trì quyền truy cập từ xa và ẩn các hoạt động độc hại

• Giám sát và theo dõi hệ thống người dùng sử dụng Spyrix

• Duy trì sự tồn tại bằng cách sửa đổi các khóa chạy trong registry - Xóa nhật ký để ẩn bằng chứng về sự xâm nhập

• Xóa nhật ký máy Windows sử dụng các tiện ích khác nhau

• Xóa nhật ký máy Linux sử dụng shell BASH - Thực hiện các Cuộc tấn công Active Directory (AD) sử dụng các công cụ khác nhau

• Thực hiện Quét Ban đầu để Lấy IP Bộ điều khiển Tên miền và Tên miền

• Thực hiện Tấn công AS-REP Roasting

• Phun mật khẩu đã bẻ khóa vào mạng sử dụng CrackMapExec

• Thực hiện Liệt kê Sau sử dụng PowerView

• Thực hiện Tấn công vào dịch vụ MSSQL

• Thực hiện leo thang đặc quyền

• Thực hiện Tấn công Kerberoasting - Thực hiện tấn công hệ thống sử dụng AI

• Thực hiện tấn công hệ thống sử dụng ShellGPT

Module 07: Các Mối Đe Dọa Phần Mềm Độc Hại

Kịch bản

Phần mềm độc hại đặt ra một mối đe dọa bảo mật lớn đối với an ninh thông tin. Các tác giả phần mềm độc hại khám phá các vectơ tấn công mới để khai thác các lỗ hổng trong hệ thống thông tin. Điều này dẫn đến các cuộc tấn công phần mềm độc hại ngày càng tinh vi hơn, bao gồm phần mềm độc hại drive-by, “quảng cáo độc hại” (hoặc “malvertising”) và các mối đe dọa liên tục nâng cao. Mặc dù các tổ chức cố gắng hết sức để tự bảo vệ mình bằng cách sử dụng các chính sách bảo mật toàn diện và các biện pháp kiểm soát chống phần mềm độc hại tiên tiến, xu hướng hiện tại cho thấy các ứng dụng phần mềm độc hại đang nhắm vào “trái cây treo thấp hơn”; bao gồm các smartphone không được bảo mật, ứng dụng di động, mạng xã hội và dịch vụ đám mây. Vấn đề này càng trở nên phức tạp hơn, do những thách thức phải đối mặt trong quá trình dự đoán mối đe dọa.

Đánh giá hệ thống thông tin của một tổ chức đối với các mối đe dọa phần mềm độc hại là một thách thức lớn ngày nay, do bản chất thay đổi nhanh chóng của các mối đe dọa phần mềm độc hại. Cần phải am hiểu về những phát triển mới nhất trong lĩnh vực này và hiểu rõ cách hoạt động cơ bản của phần mềm độc hại để lựa chọn và triển khai các biện pháp kiểm soát phù hợp cho một tổ chức và nhu cầu của nó.

Các hoạt động thực hành trong module này cung cấp trải nghiệm trực tiếp với các kỹ thuật khác nhau mà kẻ tấn công sử dụng để viết và lan truyền phần mềm độc hại. Bạn cũng sẽ học cách lựa chọn hiệu quả các biện pháp kiểm soát bảo mật để bảo vệ tài sản thông tin của bạn khỏi các mối đe dọa phần mềm độc hại.

Mục tiêu

Mục tiêu của bài thực hành là tạo phần mềm độc hại và thực hiện các nhiệm vụ khác bao gồm, nhưng không giới hạn ở:

- Tạo một Trojan và khai thác máy mục tiêu

- Tạo một virus để lây nhiễm máy mục tiêu

- Thực hiện phân tích phần mềm độc hại để xác định nguồn gốc, chức năng và tác động tiềm tàng của một loại phần mềm độc hại nhất định

- Phát hiện phần mềm độc hại

Tổng quan về Phần mềm Độc hại

Với sự trợ giúp của một ứng dụng độc hại (malware), kẻ tấn công có thể truy cập vào các mật khẩu được lưu trữ trong máy tính và có thể đọc các tài liệu cá nhân, xóa tệp, hiển thị hình ảnh hoặc tin nhắn trên màn hình, làm chậm máy tính, đánh cắp thông tin cá nhân, gửi thư rác và thực hiện gian lận. Phần mềm độc hại có thể thực hiện các hoạt động độc hại khác nhau, từ quảng cáo email đơn giản đến đánh cắp danh tính phức tạp và đánh cắp mật khẩu.

Các lập trình viên phát triển phần mềm độc hại và sử dụng nó để:

- Tấn công trình duyệt và theo dõi các trang web đã truy cập

- Ảnh hưởng đến hiệu suất hệ thống, làm cho nó rất chậm

- Gây lỗi phần cứng, làm cho máy tính không thể hoạt động

- Đánh cắp thông tin cá nhân, bao gồm danh bạ

- Xóa thông tin có giá trị, dẫn đến mất dữ liệu đáng kể

- Tấn công các hệ thống máy tính bổ sung trực tiếp từ hệ thống đã bị xâm phạm

- Gửi thư rác vào hộp thư đến với các email quảng cáo

Các Nhiệm vụ Thực hành

Đảm bảo rằng Tường lửa Windows Defender đã Tắt trên các máy bạn đang sử dụng cho các nhiệm vụ thực hành trong module này, vì nó chặn và xóa phần mềm độc hại ngay khi được thực thi.

Kẻ tấn công, cũng như các hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập, sử dụng nhiều công cụ và kỹ thuật để có quyền truy cập vào mạng hoặc máy mục tiêu. Các bài thực hành được đề xuất sẽ hỗ trợ bạn học các kỹ thuật tấn công phần mềm độc hại khác nhau bao gồm:

- Có được quyền truy cập vào hệ thống mục tiêu sử dụng Trojans

• Kiểm soát máy nạn nhân sử dụng Trojan RAT njRAT - Lây nhiễm hệ thống mục tiêu sử dụng virus

• Tạo virus sử dụng Công cụ JPS Virus Maker và lây nhiễm hệ thống mục tiêu - Thực hiện phân tích phần mềm độc hại tĩnh

• Thực hiện quét phần mềm độc hại sử dụng Hybrid Analysis

• Phân tích tệp thực thi ELF sử dụng Detect It Easy (DIE)

• Thực hiện phân rã phần mềm độc hại sử dụng IDA và OllyDbg - Thực hiện phân tích phần mềm độc hại động

• Thực hiện giám sát cổng sử dụng TCPView và CurrPorts

• Thực hiện giám sát quy trình sử dụng Process Monitor

Module 08: Đánh hơi Mạng

Kịch bản

Các module trước đã dạy cách gây hại cho các hệ thống mục tiêu bằng cách lây nhiễm chúng sử dụng phần mềm độc hại, điều này cho phép kiểm soát hạn chế hoặc toàn bộ các hệ thống mục tiêu để thực hiện việc rò rỉ dữ liệu.

Bây giờ, với tư cách là một hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập, điều quan trọng là phải hiểu về đánh hơi mạng. Đánh hơi gói tin cho phép một người quan sát và truy cập toàn bộ lưu lượng mạng từ một điểm nhất định. Nó giám sát bất kỳ bit thông tin nào đi vào hoặc ra khỏi mạng. Có hai loại đánh hơi: thụ động và chủ động. Đánh hơi thụ động đề cập đến việc đánh hơi trên mạng dựa trên hub; đánh hơi chủ động đề cập đến việc đánh hơi trên mạng dựa trên switch.

Mặc dù đánh hơi thụ động từng chiếm ưu thế, kiến trúc bảo mật mạng thích hợp đã được triển khai (mạng dựa trên switch) để giảm thiểu loại tấn công này. Tuy nhiên, có một vài lỗ hổng trong việc triển khai mạng dựa trên switch có thể mở cửa cho kẻ tấn công đánh hơi lưu lượng mạng.

Kẻ tấn công hack mạng sử dụng các công cụ đánh hơi, nơi họ chủ yếu nhắm vào các giao thức dễ bị đánh hơi. Một số giao thức dễ bị tổn thương này bao gồm HTTP, FTP, SMTP, POP, Telnet, IMAP và NNTP. Lưu lượng bị đánh hơi bao gồm dữ liệu như mật khẩu FTP và Telnet, phiên chat, email và lưu lượng web, và lưu lượng DNS. Khi kẻ tấn công có được những thông tin nhạy cảm như vậy, họ có thể cố gắng mạo danh các phiên người dùng mục tiêu.

Do đó, một hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập cần đánh giá bảo mật của cơ sở hạ tầng mạng, tìm các lỗ hổng trong mạng sử dụng các công cụ kiểm tra mạng khác nhau, và vá chúng để đảm bảo một môi trường mạng an toàn.

Các bài thực hành trong module này cung cấp trải nghiệm thực tế trong việc thực hiện đánh hơi gói tin trên mạng mục tiêu sử dụng các kỹ thuật và công cụ đánh hơi gói tin khác nhau.

Mục tiêu

Mục tiêu của bài thực hành là thực hiện đánh hơi mạng và các nhiệm vụ khác bao gồm, nhưng không giới hạn ở:

- Đánh hơi mạng

- Phân tích các gói tin đến và đi để phát hiện bất kỳ cuộc tấn công nào

- Khắc phục sự cố mạng để cải thiện hiệu suất

- Bảo vệ mạng khỏi các cuộc tấn công

Tổng quan về Đánh hơi Mạng

Đánh hơi rất đơn giản trong các mạng dựa trên hub, vì lưu lượng trên một phân đoạn đi qua tất cả các máy chủ liên kết với phân đoạn đó. Tuy nhiên, hầu hết các mạng ngày nay hoạt động trên switch. Switch là một thiết bị mạng máy tính tiên tiến. Sự khác biệt chính giữa hub và switch là hub truyền dữ liệu đường dây đến mỗi cổng trên máy và không có ánh xạ đường dây, trong khi switch xem xét địa chỉ Media Access Control (MAC) liên kết với mỗi khung đi qua nó và gửi dữ liệu đến cổng cần thiết. Địa chỉ MAC là một địa chỉ phần cứng xác định duy nhất mỗi nút của mạng.

Các công cụ đánh hơi gói tin được sử dụng để chuyển đổi NIC của hệ thống máy chủ sang chế độ promiscuous. NIC ở chế độ promiscuous sau đó có thể bắt các gói tin được gửi đến mạng cụ thể. Có hai loại đánh hơi. Mỗi loại được sử dụng cho các loại mạng khác nhau. Hai loại là:

- Đánh hơi Thụ động: Đánh hơi thụ động không liên quan đến việc gửi bất kỳ gói tin nào. Nó chỉ bắt và giám sát các gói tin đang lưu thông trong mạng

- Đánh hơi Chủ động: Đánh hơi chủ động tìm kiếm lưu lượng trên một LAN được chuyển mạch bằng cách chủ động đưa lưu lượng vào LAN; nó cũng đề cập đến việc đánh hơi thông qua một switch

Các Nhiệm vụ Thực hành

Các hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập sử dụng nhiều công cụ và kỹ thuật để thực hiện đánh hơi mạng. Các bài thực hành được đề xuất hỗ trợ trong việc học các kỹ thuật đánh hơi mạng khác nhau bao gồm:

- Thực hiện đánh hơi chủ động

• Thực hiện tràn ngập MAC sử dụng macof

• Thực hiện tấn công làm cạn kiệt DHCP sử dụng Yersinia - Thực hiện đánh hơi mạng sử dụng các công cụ đánh hơi khác nhau

• Thực hiện đánh hơi mật khẩu sử dụng Wireshark - Phát hiện đánh hơi mạng

• Phát hiện đầu độc ARP và chế độ promiscuous trong mạng dựa trên switch

Module 09: Kỹ thuật Xã hội

Kịch bản

Các tổ chức trở thành nạn nhân của các chiến thuật kỹ thuật xã hội mặc dù có các chính sách và giải pháp bảo mật mạnh mẽ. Điều này là do kỹ thuật xã hội khai thác liên kết dễ bị tổn thương nhất trong bảo mật hệ thống thông tin—nhân viên. Tội phạm mạng ngày càng sử dụng các kỹ thuật xã hội để nhắm vào điểm yếu của con người hoặc lợi dụng bản chất tốt của họ.

Kỹ thuật xã hội có thể có nhiều hình thức, bao gồm email lừa đảo, trang web giả mạo và mạo danh. Nếu các đặc điểm của những kỹ thuật này khiến chúng trở thành một nghệ thuật, thì những hiểu biết tâm lý thông tin cho chúng khiến chúng trở thành một khoa học.

Trong khi cơ chế phòng thủ không tồn tại hoặc không đầy đủ trong một tổ chức có thể khuyến khích kẻ tấn công sử dụng các kỹ thuật xã hội khác nhau để nhắm vào nhân viên của tổ chức đó, điều cốt lõi là không có biện pháp phòng thủ công nghệ nào chống lại kỹ thuật xã hội. Các tổ chức phải giáo dục nhân viên về cách nhận biết và phản ứng với các cuộc tấn công này, nhưng chỉ có sự cảnh giác liên tục mới có thể giảm thiểu cơ hội thành công của kẻ tấn công.

Là một chuyên gia hacker đạo đức và kiểm thử thâm nhập, bạn cần đánh giá sự chuẩn bị của tổ chức của bạn hoặc mục tiêu đánh giá đối với các cuộc tấn công kỹ thuật xã hội. Tuy nhiên, điều quan trọng cần lưu ý là kỹ thuật xã hội chủ yếu đòi hỏi kỹ năng mềm. Do đó, các bài thực hành trong module này trình bày một số kỹ thuật hỗ trợ hoặc tự động hóa một số khía cạnh nhất định của các cuộc tấn công kỹ thuật xã hội.

Mục tiêu

Mục tiêu của bài thực hành là sử dụng kỹ thuật xã hội và các kỹ thuật liên quan để:

- Đánh hơi thông tin đăng nhập của người dùng/nhân viên như ID nhân viên, tên và địa chỉ email

- Lấy thông tin cá nhân cơ bản và thông tin tổ chức của nhân viên

- Lấy tên người dùng và mật khẩu

- Thực hiện lừa đảo

- Phát hiện lừa đảo

- Sử dụng AI để tạo email lừa đảo

Tổng quan về Kỹ thuật Xã hội

Kỹ thuật xã hội là nghệ thuật thao túng mọi người để tiết lộ thông tin nhạy cảm sẽ được sử dụng để thực hiện một số hành động độc hại. Bởi vì kỹ thuật xã hội nhắm vào điểm yếu của con người, ngay cả những tổ chức có chính sách bảo mật mạnh mẽ cũng dễ bị xâm phạm bởi kẻ tấn công. Tác động của các cuộc tấn công kỹ thuật xã hội đối với các tổ chức có thể bao gồm tổn thất kinh tế, thiệt hại về uy tín, mất quyền riêng tư, nguy cơ khủng bố, kiện tụng và trọng tài, và đóng cửa tạm thời hoặc vĩnh viễn.

Có nhiều cách mà các công ty có thể dễ bị tổn thương trước các cuộc tấn công kỹ thuật xã hội. Những cách này bao gồm:

- Đào tạo bảo mật không đủ

- Truy cập thông tin không được kiểm soát

- Cơ cấu tổ chức bao gồm nhiều đơn vị

- Chính sách bảo mật không tồn tại hoặc thiếu

Các Nhiệm vụ Thực hành

Các hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập sử dụng nhiều công cụ và kỹ thuật để thực hiện các bài kiểm tra kỹ thuật xã hội. Các bài thực hành được đề xuất sẽ hỗ trợ bạn học các kỹ thuật kỹ thuật xã hội khác nhau là:

- Thực hiện kỹ thuật xã hội sử dụng các kỹ thuật khác nhau

• Đánh hơi thông tin đăng nhập sử dụng Social-Engineer Toolkit (SET) - Phát hiện một cuộc tấn công lừa đảo

• Phát hiện lừa đảo sử dụng Netcraft - Kỹ thuật Xã hội sử dụng AI

• Tạo email lừa đảo với ChatGPT

Module 10: Từ chối Dịch vụ

Kịch bản

Các cuộc tấn công Từ chối Dịch vụ (DoS) và Từ chối Dịch vụ Phân tán (DDoS) đã trở thành mối đe dọa lớn đối với các mạng máy tính. Các cuộc tấn công này cố gắng làm cho một máy hoặc tài nguyên mạng không khả dụng đối với người dùng được ủy quyền. Thông thường, các cuộc tấn công DoS và DDoS khai thác các lỗ hổng trong việc triển khai giao thức mô hình TCP/IP hoặc lỗi trong một hệ điều hành cụ thể.

Trong một cuộc tấn công DoS, kẻ tấn công tràn ngập hệ thống của nạn nhân bằng các yêu cầu dịch vụ hoặc lưu lượng không hợp lệ để quá tải tài nguyên của nó, làm sập hệ thống và dẫn đến việc trang web của nạn nhân không khả dụng—hoặc ít nhất là làm chậm đáng kể hiệu suất hệ thống hoặc mạng của nạn nhân. Mục tiêu của một cuộc tấn công DoS không phải là để có quyền truy cập trái phép vào hệ thống hoặc làm hỏng dữ liệu, mà là để ngăn người dùng hợp lệ sử dụng hệ thống.

Những kẻ thực hiện các cuộc tấn công DoS thường nhắm vào các trang web hoặc dịch vụ được lưu trữ trên các máy chủ web có uy tín cao như ngân hàng, cổng thanh toán thẻ tín dụng, và thậm chí cả các máy chủ tên gốc.

Nói chung, các cuộc tấn công DoS nhắm vào băng thông mạng hoặc kết nối. Các cuộc tấn công băng thông làm tràn ngập mạng với một lượng lớn lưu lượng sử dụng tài nguyên mạng hiện có, do đó tước đoạt các tài nguyên này từ người dùng hợp lệ. Các cuộc tấn công kết nối làm tràn ngập máy tính với một luồng yêu cầu kết nối, tiêu thụ tất cả tài nguyên hệ điều hành có sẵn, khiến máy tính không thể xử lý yêu cầu của người dùng hợp lệ.

Là một chuyên gia hacker đạo đức hoặc chuyên gia kiểm thử thâm nhập (sau đây gọi là pen tester), bạn phải có kiến thức vững chắc về các cuộc tấn công DoS và DDoS để phát hiện và vô hiệu hóa các bộ xử lý tấn công, và giảm thiểu các cuộc tấn công như vậy.

Các bài thực hành trong module này cung cấp trải nghiệm thực tế trong việc kiểm tra một mạng đối với các cuộc tấn công DoS và DDoS.

Mục tiêu

Mục tiêu của bài thực hành là thực hiện tấn công DoS và các nhiệm vụ khác bao gồm, nhưng không giới hạn ở:

- Thực hiện một cuộc tấn công DoS bằng cách liên tục gửi một số lượng lớn gói tin SYN

- Thực hiện một cuộc tấn công DoS (Tràn ngập SYN, Ping of Death (PoD), và tràn ngập lớp ứng dụng UDP) trên một máy chủ mục tiêu

- Thực hiện một cuộc tấn công DDoS

- Phát hiện và phân tích lưu lượng tấn công DoS

- Phát hiện và bảo vệ chống lại một cuộc tấn công DDoS

Tổng quan về Từ chối Dịch vụ

Một cuộc tấn công DoS là một loại vi phạm bảo mật thường không dẫn đến việc đánh cắp thông tin. Tuy nhiên, những cuộc tấn công này có thể gây hại cho mục tiêu về mặt thời gian và tài nguyên. Hơn nữa, việc không bảo vệ chống lại các cuộc tấn công như vậy có thể có nghĩa là mất một dịch vụ như email. Trong trường hợp xấu nhất, một cuộc tấn công DoS có thể có nghĩa là sự phá hủy ngẫu nhiên các tệp và chương trình của hàng triệu người đang lướt web vào thời điểm tấn công.

Một số ví dụ về các loại tấn công DoS:

- Làm tràn ngập hệ thống của nạn nhân với nhiều lưu lượng hơn mức nó có thể xử lý

- Làm tràn ngập một dịch vụ (như trò chuyện chuyển tiếp internet (IRC)) với nhiều sự kiện hơn mức nó có thể xử lý

- Làm sập ngăn xếp giao thức điều khiển truyền tải (TCP)/giao thức internet (IP) bằng cách gửi các gói tin bị hỏng

- Làm sập một dịch vụ bằng cách tương tác với nó theo cách không mong đợi

- Treo một hệ thống bằng cách khiến nó rơi vào vòng lặp vô hạn

Các Nhiệm vụ Thực hành

Các hacker đạo đức hoặc pen tester sử dụng nhiều công cụ và kỹ thuật để thực hiện các cuộc tấn công DoS và DDoS trên mạng mục tiêu. Các bài thực hành được đề xuất sẽ hỗ trợ bạn học các kỹ thuật tấn công DoS khác nhau bao gồm:

- Thực hiện các cuộc tấn công DoS và DDoS sử dụng các Kỹ thuật khác nhau

• Thực hiện một cuộc tấn công DDoS sử dụng ISB và UltraDDOS-v2

• Thực hiện một cuộc tấn công DDoS sử dụng Botnet - Phát hiện và bảo vệ chống lại các cuộc tấn công DoS và DDoS

• Phát hiện và bảo vệ chống lại các cuộc tấn công DDoS sử dụng Anti DDoS Guardian

Như vậy, chúng ta đã tìm hiểu và thực hiện 1/2 nội dung thực hành của CEH v13 AI , ta thấy điểm khác biệt chính của version CEH v13 là các bài tập khai thác và dò tìm với AI, mà cụ thể là ChatGPT sẽ đóng vai trò trợ lý an ninh mạng cho các bạn. Hãy hoàn thành các câu hỏi đề ra 100%. Trong phần tiếp theo chúng ta sẽ thực hành các Module tư 11 đến 20 và hoàn thành các câu hỏi đề ra.

Bình luận về bài viết này