Nhóm tấn công mạng được biết đến với tên gọi Lotus Panda đã được phát hiện nhắm mục tiêu vào các lĩnh vực chính phủ, sản xuất, viễn thông và truyền thông ở Philippines, Việt Nam, Hồng Kông và Đài Loan bằng các phiên bản cập nhật của một backdoor đã biết có tên là Sagerunex

.

Nhà nghiên cứu Joey Chen của Cisco Talos cho biết trong một phân tích được công bố vào tuần trước: “Lotus Blossom đã sử dụng backdoor Sagerunex ít nhất từ năm 2016 và ngày càng sử dụng các shell lệnh duy trì lâu dài và phát triển các biến thể mới của bộ phần mềm độc hại Sagerunex”

.

Lotus Panda, còn được gọi là Billbug, Bronze Elgin, Lotus Blossom, Spring Dragon và Thrip, là một nhóm tin tặc bị nghi ngờ có liên hệ với Trung Quốc, hoạt động ít nhất từ năm 2009. Nhóm này lần đầu tiên bị Symantec (thuộc Broadcom) tiết lộ vào tháng 6 năm 2018

.

Vào cuối năm 2022, Symantec đã mô tả chi tiết cuộc tấn công của nhóm này vào một tổ chức cấp chứng chỉ số cũng như các cơ quan chính phủ và quốc phòng ở các quốc gia khác nhau ở châu Á, liên quan đến việc sử dụng các backdoor như Hannotog và Sagerunex

.

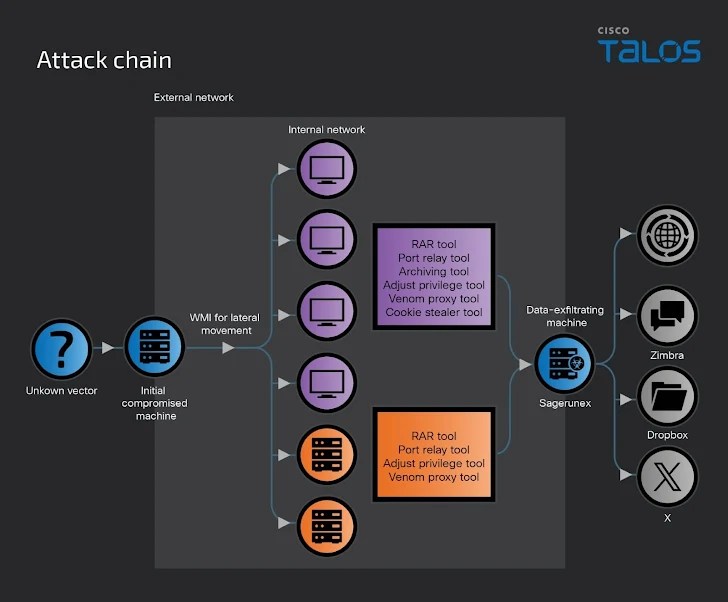

Vẫn chưa xác định được phương thức xâm nhập ban đầu chính xác được sử dụng để xâm nhập các tổ chức trong đợt tấn công mới nhất, mặc dù nhóm này có lịch sử thực hiện các cuộc tấn công spear-phishing và watering hole. Đường tấn công không xác định này đóng vai trò là kênh dẫn cho implant Sagerunex, được đánh giá là một sự phát triển của một phần mềm độc hại cũ hơn của Billbug có tên là Evora

.

Hoạt động này đáng chú ý vì việc sử dụng hai biến thể “beta” mới của phần mềm độc hại, tận dụng các dịch vụ hợp pháp như Dropbox, X (trước đây là Twitter) và Zimbra làm kênh điều khiển và chỉ huy (C2) để tránh bị phát hiện. Chúng được gọi là “beta” do có các chuỗi gỡ lỗi trong mã nguồn

Backdoor này được thiết kế để thu thập thông tin máy chủ mục tiêu, mã hóa nó và gửi thông tin này đến một máy chủ từ xa dưới sự kiểm soát của kẻ tấn công. Các phiên bản Dropbox và X của Sagerunex được cho là đã được sử dụng trong khoảng thời gian từ 2018 đến 2022, trong khi phiên bản Zimbra được cho là đã xuất hiện từ năm 2019

.

Chen cho biết: “Phiên bản Sagerunex trên webmail Zimbra không chỉ được thiết kế để thu thập thông tin nạn nhân và gửi nó đến hộp thư Zimbra mà còn cho phép kẻ tấn công sử dụng nội dung thư Zimbra để ra lệnh và kiểm soát máy nạn nhân”

.

“Nếu có nội dung lệnh hợp lệ trong hộp thư, backdoor sẽ tải xuống nội dung và trích xuất lệnh, nếu không backdoor sẽ xóa nội dung và chờ lệnh hợp lệ”

.

Kết quả thực thi lệnh sau đó được đóng gói dưới dạng tệp RAR và đính kèm vào một email nháp trong thư mục nháp và thư mục đã xóa của hộp thư

.

Ngoài ra, các công cụ khác cũng được triển khai trong các cuộc tấn công, chẳng hạn như một trình đánh cắp cookie để thu thập thông tin đăng nhập trình duyệt Chrome, một tiện ích proxy mã nguồn mở có tên Venom, một chương trình để điều chỉnh quyền và phần mềm tùy chỉnh để nén và mã hóa dữ liệu bị đánh cắp

.

Hơn nữa, nhóm tấn công đã được quan sát thấy chạy các lệnh như net, tasklist, ipconfig và netstat để thực hiện trinh sát môi trường mục tiêu, ngoài việc thực hiện các kiểm tra để xác định quyền truy cập internet

.

Talos lưu ý: “Nếu quyền truy cập internet bị hạn chế, thì kẻ tấn công có hai chiến lược: sử dụng cài đặt proxy của mục tiêu để thiết lập kết nối hoặc sử dụng công cụ proxy Venom để liên kết các máy bị cô lập với các hệ thống có thể truy cập internet”.

Security365

Bình luận về bài viết này