Nhóm tin tặc ‘Moses Staff’ nhắm vào các công ty Israel với các cuộc tấn công không thể phục hồi

Một nhóm tin tặc có động cơ chính trị có tên là ” Moses Staff ” liên quan đến một làn sóng tấn công có chủ đích nhắm vào các tổ chức của Israel kể từ tháng 9 năm 2021 với mục tiêu cướp và làm rò rỉ thông tin nhạy cảm trước khi mã hóa hệ thống thông tin của họ, không như các nhóm hacker khác về ransomware vì không có tùy chọn lấy lại quyền truy cập hoặc thương lượng một khoản tiền chuộc nào.

“Nhóm công khai nói rằng động cơ của họ trong việc tấn công các công ty Israel là gây thiệt hại bằng cách làm rò rỉ dữ liệu nhạy cảm bị đánh cắp và mã hóa mạng của nạn nhân mà không yêu cầu tiền chuộc”, Check Point Research cho biết trong một báo cáo được công bố hôm thứ Hai. “Theo ngôn ngữ của những kẻ tấn công, mục đích của chúng là ‘Chiến đấu chống lại cuộc kháng chiến và vạch trần tội ác của quân Zionist trong các vùng lãnh thổ bị chiếm đóng’.”

Theo số liệu thống kê được công bố có ít nhất 16 nạn nhân đã bị rò rỉ dữ liệu.

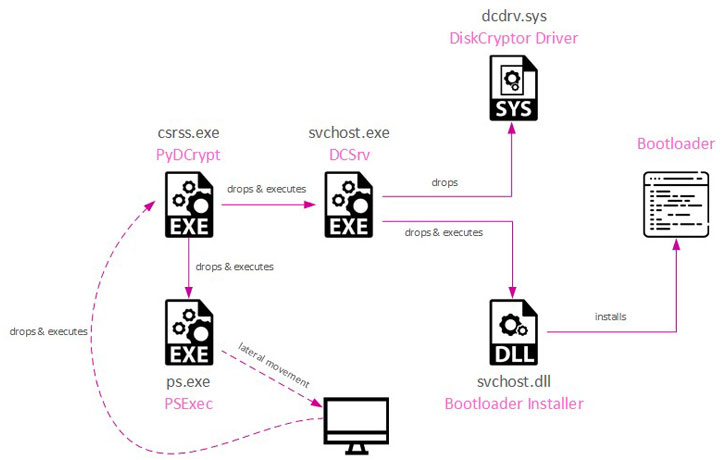

Tác nhân đe dọa được cho là tận dụng các lỗ hổng được biết đến công khai như một phương tiện để xâm phạm máy chủ doanh nghiệp và giành quyền truy cập ban đầu, sau đó là việc triển khai web shell tùy chỉnh. Khi đã vào bên trong, những kẻ xâm nhập tận dụng các Living off the Land hay nói nôm na là “kỹ thuật sống ngoài đất liền” (xem giải thích LotL ) để di chuyển ngang qua mạng và triển khai phần mềm độc hại nhằm khóa máy với rào cản mã hóa thông qua phần mềm độc hại PyDCrypt được chế tạo đặc biệt.

Các cuộc tấn công dựa vào thư viện mã nguồn mở DiskCryptor để thực hiện mã hóa khối lượng, ngoài việc lây nhiễm vào hệ thống bằng bootloader ngăn máy tính khởi động mà không có khóa mã hóa chính xác. Các nhà nghiên cứu cho biết, mục tiêu là làm gián đoạn hoạt động và gây ra “thiệt hại không thể phục hồi” cho các nạn nhân.

Điều đó nói rằng, các tệp được mã hóa có thể được khôi phục trong một số tình huống nhất định vì nhóm sử dụng cơ chế khóa đối xứng để tạo khóa mã hóa. Check Point không quy trách nhiệm cho bất kỳ quốc gia cụ thể nào, với lý do thiếu bằng chứng xác thực, nhưng lưu ý rằng một số hiện vật của bộ công cụ của nhóm đã được gửi cho VirusTotal từ Palestine vài tháng trước cuộc tấn công đầu tiên.

Moses Staff cũng hoạt động trên Twitter và Telegram để công khai các cuộc tấn công của họ, với hoạt động độc hại được báo cáo gần đây là ngày 14 tháng 11. Trang web riêng của nhóm tuyên bố họ đã nhắm mục tiêu hơn 257 trang web cũng như dữ liệu và tài liệu bị đánh cắp lên tới 34 terabyte. Hơn nữa, cổng thông tin trực tuyến này còn kêu gọi các nguồn lực bên ngoài chung tay với họ trong việc “vạch trần tội ác của những người theo chủ nghĩa Zionist ở Palestine bị chiếm đóng.”

Các nhà nghiên cứu cho biết: “ Moses Staff vẫn đang hoạt động, đẩy các tin nhắn và video khiêu khích lên tài khoản mạng xã hội của họ”. “

Tuy nhiên, các nạn nhân tiềm năng có thể tự bảo vệ mình bằng cách vá ngay lập tức tất cả các hệ thống công khai.” Theo THN