Hacker nói Bảo mật của T-Mobile là ‘khủng khiếp’ – VÀ SỬ DỤNG SHODAN LÀM KHỞI ĐẦU CHO CUỘC TẤN CÔNG VÀO CÁC BỘ ĐỊNH TUYẾN. John Binns là ai?

Hôm thứ Năm, một công dân Hoa Kỳ 21 tuổi tự xưng là kẻ tấn công đã đánh cắp dữ liệu của hơn 50 triệu khách hàng của T-Mobile đã cho rằng bảo mật của hãng viễn thông này rất ư là “khủng khiếp”.

Vào thứ Sáu, một CEO Mike Sievert của T-Mobile đã xin lỗi về sự cố, hậu quả của việc này đã ảnh hưởng đến tổng cộng hơn 50 triệu khách hàng tại thời điểm này. Tính đến ngày 18 tháng 8, T-Mobile đã ước tính tổng số hồ sơ bị phá là ~ 40 triệu : con số đã tăng lên ~ 50 triệu vào ngày 20 tháng 8 và có thể tăng gấp đôi nếu kẻ trộm có chủ đích nói đúng với lời của anh ta.

Khi vụ vi phạm được báo cáo r cách đây 11 ngày, tên trộm có chủ đích này đang rao bán 30 triệu bản ghi với giá ~ 1 xu mỗi bản trên một diễn đàn ngầm: thứ hắn tuyên bố là một tập hợp con gồm 100 triệu bản ghi của khách hàng.

Tờ Wall Street Journal đã trò chuyện với những kẻ tấn công có mục đích thông qua Telegram một thời gian. Các hãng tin tức đã xác nhận rằng tên của anh ta là John Binns: một công dân Hoa Kỳ 21 tuổi người gốc Thổ Nhĩ Kỳ đã chuyển đến Thổ Nhĩ Kỳ vài năm trước. Binns được cho là đã thảo luận chi tiết về vụ vi phạm trước khi chúng được biết đến rộng rãi.

WSJ lưu ý rằng T-Mobile ban đầu đã được thông báo về vi phạm bởi một công ty an ninh mạng có tên là Unit221B LLC , công ty nói rằng dữ liệu khách hàng của công ty viễn thông đang bị bán tràn lan trên dark web.

John Binns là ai?

Binns nói với WSJ rằng anh ta đã tiến hành vụ tấn công từ nhà của mình ở Izmir, Thổ Nhĩ Kỳ, nơi anh ta sống với mẹ của mình. Cha của anh, người đã mất khi anh hai tuổi, là người Mỹ, trong khi mẹ anh là người Thổ Nhĩ Kỳ. Họ chuyển về Thổ Nhĩ Kỳ khi Binns 18 tuổi. Hacker này cho rằng đòn tấn công tồi tệ này đối với cơ sở hạ tầng của Hoa Kỳ được thực hiện để trả đũa Hoa Kỳ vì vụ bắt cóc và tra tấn John Erin Binns dưới bàn tay của CIA và các nhân viên tình báo Thổ Nhĩ Kỳ vào năm 2019, như Gal đã tweet vào thời điểm đó (từ một tài khoản đã bị đình chỉ). Sự vi phạm này được thực hiện để trả đũa Mỹ vì vụ bắt cóc và tra tấn John Erin Binns (CIA Raven-1) ở Đức bởi CIA và các nhân viên tình báo Thổ Nhĩ Kỳ vào năm 2019. Chúng tôi đã làm điều đó để gây tổn hại cho cơ sở hạ tầng của Mỹ. —Báo cáo bị cáo buộc của Attacker với Gal

Không rõ “chúng tôi” ám chỉ ai, nhưng Binns nói rằng anh ấy cần được giúp đỡ. Trong cuộc trò chuyện của mình với WSJ, Binns mô tả cuộc tấn công là một “nỗ lực hợp tác nhằm tìm ra thông tin đăng nhập cần thiết để bẻ khóa cơ sở dữ liệu nội bộ của T-Mobile,” và một diễn viên trực tuyến khác đã đề nghị bán một số T- bị đánh cắp trong các diễn đàn trực tuyến. Dữ liệu di động.

Binns đã kiện FBI, CIA và Bộ Tư pháp vào năm 2020, cáo buộc rằng ông đã bị tra tấn và quấy rối bởi chính phủ Mỹ và Thổ Nhĩ Kỳ và đang tìm cách buộc Mỹ công bố các tài liệu liên quan đến các hoạt động này theo Đạo luật Tự do Thông tin.

Tôi không có lý do gì để bịa ra một câu chuyện bắt cóc giả và tôi hy vọng rằng ai đó trong FBI tiết lộ thông tin về điều đó. —John Binns, theo trích dẫn của WSJ

Binns được cho là sử dụng các trình xử lý trực tuyến IRDev và v0rtex, trong số những người khác. Anh ta dường như đã có một hồ sơ theo dõi bao gồm “sự tham gia của thiết bị ngoại vi” trong việc tạo ra một mạng botnet khổng lồ gồm các thiết bị bị xâm nhập được sử dụng cho các cuộc tấn công trực tuyến cách đây 4 năm, đã có quan hệ với những game thủ đã lây nhiễm thiết bị trên khắp thế giới.

Các mạng botnet này thường được các game thủ sử dụng để đánh bật mọi người và các trang web ngoại tuyến trong các cuộc tấn công từ chối dịch vụ (DDoS) phân tán.

Bảo mật ‘khủng khiếp’ của T-Mobile là gì ?

Binns nói với WSJ rằng anh ta đã thâm nhập hệ thống phòng thủ của T-Mobile vào tháng 7 sau khi quét các địa chỉ internet đã biết của công ty, tìm kiếm các điểm yếu và sử dụng cái mà ấn phẩm gọi là “một công cụ đơn giản có sẵn cho công chúng”. (Công cụ đó có thể là Shodan: một công cụ tìm kiếm được sử dụng để khám phá các máy chủ được kết nối với internet thường được các nhà nghiên cứu và các tác nhân đe dọa sử dụng để tìm ra các lỗ hổng.)

Anh ấy đã tìm thấy một bộ định tuyến không được bảo vệ, bị lộ vào tháng trước, anh ấy nói với Tạp chí. Từ đó, Binns cho biết anh ta đã đột nhập vào trung tâm dữ liệu của T-Mobile bên ngoài East Wenatchee, Wash., Nơi anh ta báo cáo đã truy cập hơn 100 máy chủ chứa dữ liệu cá nhân của hàng triệu người. Đến ngày 4 tháng 8, anh ta đã đánh cắp hàng triệu tệp tin nhờ những gì anh ta nói với Tạp chí là bảo mật thảm hại của người bán điện thoại di động:

Tôi đang hoảng sợ vì tôi đã tiếp cận được với một thứ gì đó lớn lao. An ninh của họ là khủng khiếp. —John Binns, theo trích dẫn của WSJ

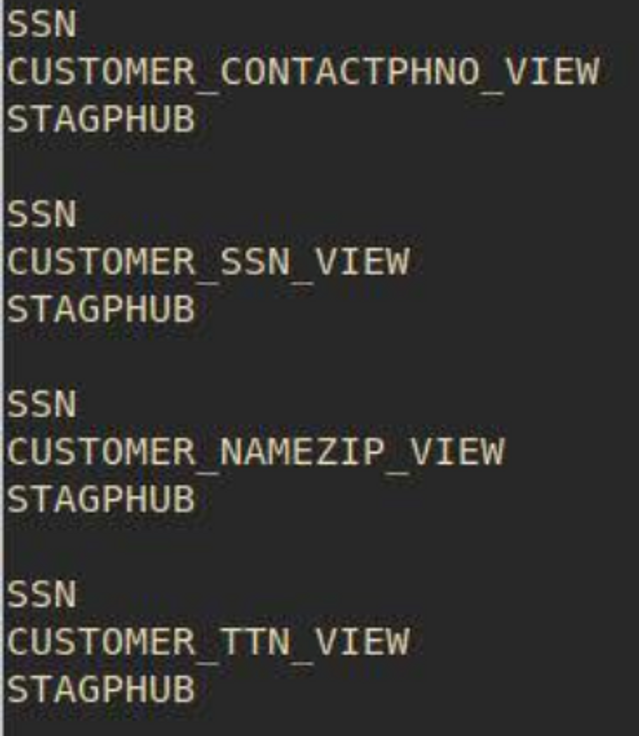

Binns đã chia sẻ ảnh chụp màn hình này của các máy chủ T-Mobile nội bộ hiển thị cảnh báo chống lại việc truy cập trái phép.

Bảng thông tin cá nhân mà Binns nói với WSJ rằng anh ta tìm thấy trong hệ thống nội bộ của T-Mobile.

Nguồn: WSJ.

Tạp chí đã nói chuyện với Glenn Gerstell, cựu tổng cố vấn của Cơ quan An ninh Quốc gia, người nói rằng thực tế là hành vi trộm cắp bao gồm hồ sơ bị đánh cắp từ các khách hàng tiềm năng hoặc khách hàng cũ, lâu năm cho thấy ai đó hoặc người nào đó tại T-Mobile không thực hành bảo mật và quản lý dữ liệu tốt: “Điều đó đối với tôi nghe có vẻ không giống như các thực hành quản lý dữ liệu tốt,” ông nói.

Có gì đó sai ở Magenta Land

Theo một số tài khoản, đây là lần thứ sáu T-Mobile bị tấn công trong những năm gần đây.

Ủy ban Truyền thông Liên bang Hoa Kỳ (FCC) vào tuần trước cho biết họ đang điều tra vụ vi phạm gần đây nhất này . T-Mobile cũng đang phải đối mặt với ít nhất hai vụ kiện tập thể cáo buộc công ty, nhà mạng không dây lớn thứ hai của Mỹ, không bảo vệ dữ liệu khách hàng.

T-Mobile đã bị tấn công hai lần vào năm ngoái và vào năm 2018, khoảng 2,5 triệu khách hàng đã bị lộ dữ liệu trong một vụ vi phạm mạng. Vụ tấn công đó cũng trở thành một phần của vụ kiện tập thể liên bang.

T-Mobile cho biết tuần trước, vụ trộm gần đây nhất liên quan đến hồ sơ của hơn 13 triệu khách hàng hiện tại, hơn 40 triệu khách hàng tiềm năng đã đăng ký tín dụng với công ty và 667.000 khách hàng cũ. Thêm 902.000 khách hàng trả trước cũng bị lộ một số dữ liệu.

Một số hồ sơ chứa số An sinh xã hội, số điện thoại, tên, mã PIN bảo mật, địa chỉ thực, số IMEI duy nhất, số IMSI, số bằng lái xe và ngày sinh: nói ngắn gọn là tất cả các thành phần cần thiết cho hành vi trộm cắp danh tính .

Một nguồn tin quen thuộc với cuộc điều tra nói với WSJ rằng văn phòng FBI ở Seattle đang điều tra.

Tin tức mới nhất từ T-Mobile

Vào thứ Sáu, Giám đốc điều hành của T-Mobile, Mike Sievert, đã thông báo rằng công ty đã tìm kiếm sự trợ giúp trên mặt trận an ninh mạng. Ông cho biết trong một tuyên bố rằng công ty đã hợp tác lâu dài với Mandiant và với công ty tư vấn KPMG LLP.

Sievert nói: “Chúng tôi biết rằng chúng tôi cần thêm kiến thức chuyên môn để đưa các nỗ lực bảo mật không gian mạng của mình lên một tầm cao mới – và chúng tôi đã hỗ trợ rất nhiều”. “Những thỏa thuận này là một phần của khoản đầu tư đáng kể trong nhiều năm để áp dụng các phương pháp hay nhất và chuyển đổi cách tiếp cận của chúng tôi. Đây là tất cả về việc tập hợp hỏa lực mà chúng tôi cần để cải thiện khả năng chống lại bọn tội phạm và xây dựng chiến lược tương lai để bảo vệ T-Mobile và khách hàng của chúng tôi. ”

Liên quan đến các chi tiết đằng sau vụ tấn công, Sievert cho rằng đây là công việc của một kẻ đe dọa uyên bác. “Những gì chúng tôi có thể chia sẻ là, nói một cách đơn giản nhất, kẻ xấu đã tận dụng kiến thức của họ về các hệ thống kỹ thuật, cùng với các công cụ và khả năng chuyên biệt, để truy cập vào môi trường thử nghiệm của chúng tôi, sau đó sử dụng các cuộc tấn công bạo lực và các phương pháp khác để xâm nhập các máy chủ CNTT khác bao gồm dữ liệu khách hàng, ”ông được trích dẫn trong tuyên bố hôm thứ Sáu.

Các chuyên gia bảo mật không quá chắc chắn về việc T-Mobile mô tả đây là một cuộc tấn công ưa thích.

Một số chuyên gia bảo mật cho rằng động thái thu hút các ông lớn bảo mật là một bước đi đúng đắn, nhưng T-Mobile có rất nhiều thứ cần phải loại bỏ và điều đó sẽ không xảy ra trong một sớm một chiều. Ian McShane, Giám đốc điều hành lĩnh vực của công ty bảo mật Arctic Wolf và là cựu nhà phân tích của Gartner, nói với Threatpost rằng, với số lượng vi phạm mà T-Mobile đã phải chịu trong vài năm qua, anh ấy đã hoài nghi về những tuyên bố của công ty rằng vi phạm này là một “rất tinh vi” tấn công. “Tôi chắc rằng nhiều người khác trong ngành của chúng tôi cũng sẽ quan tâm như tôi để hiểu nguyên nhân và các bài học kinh nghiệm, đặc biệt là có vẻ như cuộc điều tra nội bộ chỉ bắt đầu từ các bài đăng từ một tài khoản Twitter với những gì có vẻ là kiến thức bên trong , ”Anh nói.

Mark Manglicmot, phó chủ tịch dịch vụ an ninh tại Arctic Wolf, nói với Threatpost rằng một trong những hành vi tồi tệ được đưa ra ánh sáng do vi phạm là lưu trữ số An sinh xã hội dưới dạng văn bản thuần túy. Ông chỉ ra: “Mã hóa dữ liệu này là một phần bắt buộc của phương trình bảo mật.

Hơn nữa, vì đây là lần vi phạm thứ sáu của T-Mobile trong vài năm qua, nên rõ ràng là “họ chưa coi trọng vấn đề bảo mật đủ nghiêm túc”, Manglicmot tiếp tục. “Việc quản lý tài sản CNTT và vá các hệ thống của họ rất kém. Sự kết hợp của khả năng phòng thủ kém và thiếu khả năng phát hiện và phản ứng theo thời gian thực là nguyên nhân dẫn đến loại thảm họa đánh cắp dữ liệu này. Một khi một công ty giàu dữ liệu như T-Mobile gặp phải sự cố vi phạm, các cửa lũ sẽ mở ra cho những kẻ tấn công khác tìm kiếm các vết nứt bổ sung. Các báo cáo đang nói rằng bảo mật của họ là một mớ hỗn độn. Đó là một bước đi tốt khi họ mang đến sự trợ giúp có uy tín để điều tra và củng cố khả năng phòng vệ, nhưng T-Mobile sẽ mất nhiều năm để hoàn thiện chương trình bảo mật ngang bằng với trách nhiệm của họ đối với khách hàng. ”

Vấn đề là bộ định tuyến bị lổ hỗng. Người sáng lập kiêm Giám đốc điều hành của Agio, Bart McDonough đã chỉ ra với Threatpost rằng bộ định tuyến không an toàn mà Binns tuyên bố đã khai thác “dường như có cấu hình khác với các bộ định tuyến khác. Hacker đã khai thác điểm yếu trong cấu hình không chuẩn này ”. Ông nói: T-Mobile lẽ ra phải có một hệ thống phát hiện bất thường dựa trên AI: một hệ thống có thể đã bắt được thông tin đăng nhập bất thường và dẫn đến việc đánh cắp dữ liệu, “cho phép T-Mobile có thể giảm thiểu thiệt hại từ cuộc tấn công này”.

Nhiều doanh nghiệp không phức tạp như T-Mobile; họ cũng không được nhắm mục tiêu với cường độ như vậy. Tuy nhiên, vẫn có những bài học cần rút ra cho các doanh nghiệp khác, McDonough nhận xét. “Tất cả các doanh nghiệp đều có thể hưởng lợi từ việc nâng cao các nguyên tắc cơ bản về an ninh mạng của họ. Cụ thể là triển khai quản lý cấu hình thiết bị, quản lý truy cập và phát hiện hoạt động mạng bất thường và đáng ngờ dựa trên AI ”.

Ông nói tiếp rằng, nhiều, nếu không muốn nói là hầu hết, các tổ chức chỉ có nhận thức tĩnh về “bề mặt” của họ, ví dụ như các hệ thống nội bộ tiếp xúc với Internet. “Khi quản trị viên thực hiện một thay đổi (hoặc nhầm lẫn), điểm tiếp xúc mới sẽ đặt báo động và ai đó sẽ đặt câu hỏi ‘hệ thống, bộ định tuyến, v.v. đó có trình bày những gì chúng tôi đang dự định không?'”

Nguồn TP