LockFile Ransomware VƯỢT QUA CƠ CHẾ BẢO VỆ Intermittent File Encryption

Một dòng ransomware mới xuất hiện vào tháng trước đi kèm với các thủ thuật của riêng nó để vượt qua sự bảo vệ bằng cách tận dụng một kỹ thuật mới được gọi là “mã hóa không liên tục”.

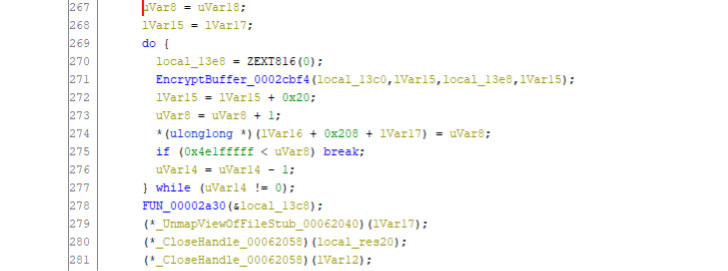

Ransomware này có tên là LockFile , khai thác các lỗ hổng được tiết lộ gần đây như ProxyShell và PetitPotam để xâm nhập các máy chủ Windows và triển khai phần mềm độc hại mã hóa tệp chỉ xáo trộn mỗi 16 byte thay thế của tệp cho nó khả năng tránh được các biện pháp phòng thủ ransomware.

Mark Loman, giám đốc kỹ thuật của Sophos cho biết: “Mã hóa một phần thường được sử dụng bởi các kẻ khai thác ransomware để tăng tốc quá trình mã hóa và chúng tôi đã thấy nó được triển khai bởi ransomware BlackMatter, DarkSide và LockBit 2.0”. “Điều khiến LockFile trở nên khác biệt là, không giống như những cái khác, nó không mã hóa một vài khối đầu tiên. Thay vào đó, LockFile mã hóa mọi 16 byte khác của một tài liệu.”

“Điều này có nghĩa là một tệp như tài liệu văn bản vẫn có thể đọc được một phần và trông giống như bản gốc về mặt thống kê. Thủ thuật này có thể thành công trong việc chống lại phần mềm bảo vệ ransomware dựa vào việc kiểm tra nội dung bằng cách sử dụng phân tích thống kê để phát hiện mã hóa”, Loman nói thêm.

Phân tích của Sophos về LockFile xuất phát từ một hiện vật được tải lên VirusTotal vào ngày 22 tháng 8 năm 2021.

Sau khi được gửi vào, phần mềm độc hại cũng thực hiện các bước để chấm dứt các quy trình quan trọng liên quan đến phần mềm ảo hóa và cơ sở dữ liệu thông qua Giao diện quản lý Windows (WMI), trước khi tiến hành mã hóa các tệp và đối tượng quan trọng, đồng thời hiển thị ghi chú ransomware có nét tương đồng về phong cách với LockBit 2.0 .

Thông báo đòi tiền chuộc cũng kêu gọi nạn nhân liên hệ với một địa chỉ email cụ thể “contact@contipauper.com”, mà Sophos nghi ngờ có thể là một tham chiếu xúc phạm đến một nhóm ransomware cạnh tranh có tên Conti.

Hơn nữa, phần mềm tống tiền tự xóa khỏi hệ thống khi mã hóa thành công tất cả các tài liệu trên máy, có nghĩa là “không có phần mềm nhị phân ransomware nào để người ứng phó sự cố hoặc phần mềm chống vi-rút tìm hoặc dọn dẹp.”

“Thông điệp ở đây cho những người bảo vệ là bối cảnh đe dọa mạng không bao giờ đứng yên, và kẻ thù sẽ nhanh chóng nắm bắt mọi cơ hội hoặc công cụ có thể để khởi động một cuộc tấn công thành công”, Loman nói.

Tiết lộ được đưa ra khi Cục Điều tra Liên bang Hoa Kỳ (FBI) phát hành một báo cáo Flash chi tiết các chiến thuật của một trang phục Ransomware-as-a-Service (RaaS) mới được gọi là Hive, bao gồm một số diễn viên đang sử dụng nhiều cơ chế để xâm phạm mạng kinh doanh, lấy cắp dữ liệu và mã hóa dữ liệu trên mạng, đồng thời cố gắng thu tiền chuộc để đổi lấy quyền truy cập vào phần mềm giải mã. THN