PHOCA : Phương Pháp Mới Phát hiện bộ công cụ lừa đảo MitM Phishing Kit

Hơn 1.220 trang web lừa đảo Man-in-the-Middle (MitM) đã bị phát hiện nhắm mục tiêu vào các dịch vụ trực tuyến phổ biến như Instagram, Google, PayPal, Apple, Twitter và LinkedIn với mục tiêu chiếm đoạt thông tin đăng nhập của người dùng và thực hiện hành vi theo dõi -trên các cuộc tấn công.

Phát hiện này đến từ một nghiên cứu mới được thực hiện bởi một nhóm các nhà nghiên cứu từ Đại học Stony Brook và Palo Alto Networks, đã chứng minh một kỹ thuật lấy dấu mới giúp xác định bộ dụng cụ lừa đảo MitM trong tự nhiên bằng cách tận dụng các thuộc tính cấp mạng nội tại của chúng, tự động hóa hiệu quả việc phát hiện và phân tích các trang web lừa đảo.

Được đặt tên là ” PHOCA ” theo từ tiếng Latinh có nghĩa là “con dấu” – công cụ này không chỉ tạo điều kiện phát hiện các bộ công cụ lừa đảo MitM chưa từng thấy trước đây, mà còn có thể được sử dụng để phát hiện và cô lập các yêu cầu độc hại đến từ các máy chủ nguy hiểm.

Các bộ công cụ lừa đảo nhằm mục đích tự động hóa và hợp lý hóa công việc mà những kẻ tấn công yêu cầu để thực hiện các chiến dịch đánh cắp thông tin xác thực. Chúng là các tệp ZIP được đóng gói đi kèm với các mẫu email lừa đảo sẵn sàng sử dụng và các bản sao tĩnh của các trang web từ các trang web hợp pháp, cho phép các kẻ đe dọa mạo danh các thực thể được nhắm mục tiêu để lừa những nạn nhân không nghi ngờ tiết lộ thông tin cá nhân.

Nhưng việc các dịch vụ trực tuyến ngày càng áp dụng nhiều hơn đặc điểm xác thực hai yếu tố ( 2FA ) trong những năm gần đây có nghĩa là các bộ công cụ lừa đảo truyền thống này không còn là phương pháp hiệu quả để đột nhập vào các tài khoản được bảo vệ bởi lớp bảo mật bổ sung. Vì vậy những bộ công cụ này tiến thêm một bước bằng cách loại bỏ hoàn toàn nhu cầu duy trì các trang web “thực tế”.

Bộ công cụ lừa đảo MitM cho phép những kẻ lừa đảo ngồi giữa nạn nhân và dịch vụ trực tuyến. Thay vì thiết lập một trang web giả mạo được phát tán qua email spam, những kẻ tấn công triển khai một trang web giả mạo phản ánh nội dung trực tiếp của trang web mục tiêu và hoạt động như một đường dẫn để chuyển tiếp các yêu cầu và phản hồi giữa hai bên trong thời gian thực, do đó cho phép trích xuất thông tin xác thực và cookie phiên từ các tài khoản được xác thực 2FA.

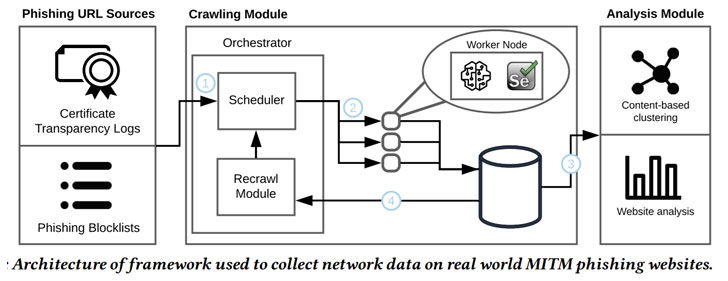

“Chúng có chức năng như các máy chủ proxy ngược lại, thông tin liên lạc môi giới giữa người sử dụng nạn nhân và máy chủ web mục tiêu, tất cả trong khi thu thập thông tin nhạy cảm từ các dữ liệu mạng trên đường vận chuyển,”. Phương pháp do các nhà nghiên cứu tìm ra liên quan đến một bộ phân loại học máy sử dụng các tính năng cấp mạng như dấu vân tay TLS và sự khác biệt về thời gian mạng để phân loại các trang web lừa đảo được lưu trữ bởi bộ công cụ lừa đảo MitM trên các máy chủ proxy ngược. Nó cũng đòi hỏi một khuôn khổ thu thập dữ liệu theo dõi và thu thập dữ liệu các URL đáng ngờ từ các cơ sở dữ liệu lừa đảo mã nguồn mở như OpenPhish và PhishTank.

Ý tưởng cốt lõi là đo lường độ trễ thời gian khứ hồi ( RTT ) phát sinh từ việc đặt bộ công cụ lừa đảo MitM, do đó, làm tăng thời lượng từ khi trình duyệt nạn nhân gửi yêu cầu đến khi nhận được phản hồi từ mục tiêu máy chủ do proxy ngược dàn xếp các phiên giao tiếp.

“Vì hai phiên HTTPS riêng biệt phải được duy trì để môi giới giao tiếp giữa người dùng nạn nhân và máy chủ web mục tiêu, tỷ lệ của các RTT gói khác nhau, chẳng hạn như yêu cầu TCP SYN / ACK và yêu cầu HTTP GET, sẽ cao hơn nhiều khi giao tiếp với ngược lại các nhà nghiên cứu giải thích. “Tỷ lệ này được phóng đại hơn nữa khi máy chủ proxy ngược chặn các yêu cầu TLS, điều này đúng với bộ công cụ lừa đảo MitM.”

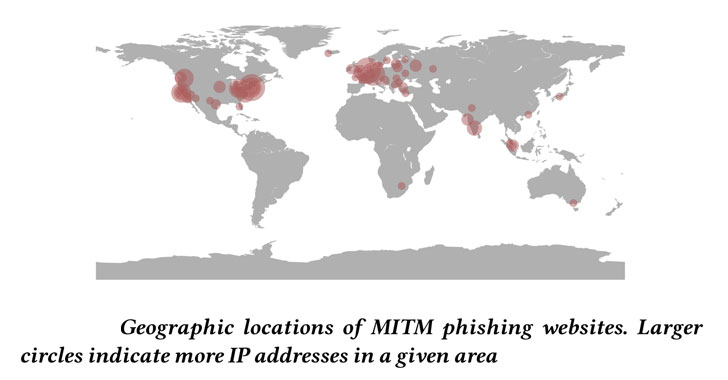

Trong một cuộc đánh giá thử nghiệm kéo dài 365 ngày từ ngày 25 tháng 3 năm 2020 đến ngày 25 tháng 3 năm 2021, nghiên cứu này phát hiện ra tổng số 1.220 trang web được vận hành bằng cách sử dụng bộ công cụ lừa đảo MitM chủ yếu nằm rải rác ở Hoa Kỳ và Châu Âu và dựa vào các dịch vụ lưu trữ từ Amazon , DigitalOcean, Microsoft và Google. Một số thương hiệu được nhắm mục tiêu nhiều nhất bởi các bộ công cụ này bao gồm Instagram, Google, Facebook, Microsoft Outlook, PayPal, Apple, Twitter, Coinbase, Yahoo và LinkedIn.

“PHOCA có thể được tích hợp trực tiếp vào cơ sở hạ tầng web hiện tại, chẳng hạn như các dịch vụ danh sách chặn lừa đảo để mở rộng phạm vi phủ sóng của chúng trên các bộ công cụ lừa đảo MitM, cũng như các trang web phổ biến để phát hiện các yêu cầu độc hại bắt nguồn từ bộ công cụ lừa đảo MitM”, các nhà nghiên cứu cho biết thêm rằng xác định duy nhất MitM lừa đảo bộ công cụ có thể “nâng cao khả năng của các nhà cung cấp dịch vụ web trong việc xác định các yêu cầu đăng nhập độc hại và gắn cờ chúng trước khi hoàn tất xác thực.”

Theo THN & CEH VIETNAM