Tin tức về an ninh mạng hàng đầu trong tuần này

Chào mừng bạn đến với bản tin an ninh mạng tuần này , nơi chúng tôi mong muốn thông báo cho bạn các mối đe dọa mạng mới, hiện hành và các gợi ý về an toàn thông tin. Như chương trình Đào tạo An Toàn Thông Tin 365 Ngày Cho Người Dùng sắp diễn ra trong tháng 3 nằm 2023. Đây là chương trình đào tạo bảo mật trực tuyến dành cho người dùng cuối tại Việt Nam do Security365 triển khai trong 2 ngày thứ 7 hàng tháng.

Trong ấn bản hôm nay, chúng ta sẽ đề cập đến một số diễn biến thú vị trong bối cảnh an ninh mạng và chia sẻ một số phân tích sâu sắc về từng lĩnh vực để giúp bạn tự bảo vệ mình trước các cuộc tấn công tiềm ẩn.

1. Apple 📱 Thiết bị bị tấn công với lỗi Zero-Day mới – Cập nhật càng sớm càng tốt!

Gần đây bạn đã cập nhật các thiết bị Apple của mình chưa? Nếu không, đã đến lúc làm điều đó vì gã khổng lồ công nghệ vừa phát hành bản cập nhật bảo mật cho iOS, iPadOS, macOS và Safari. Bản cập nhật nhằm khắc phục lỗ hổng zero-day mà tin tặc đã khai thác.

Lỗ hổng này, được theo dõi là CVE-2023-23529, có liên quan đến lỗi nhầm lẫn loại trong công cụ trình duyệt WebKit. Điều đó có nghĩa là nếu bạn truy cập một trang web có mã độc, lỗi có thể được kích hoạt, dẫn đến việc thực thi mã tùy ý. Nói cách khác, tin tặc có thể kiểm soát thiết bị của bạn và truy cập tất cả dữ liệu của bạn.

Thật đáng sợ khi nghĩ rằng chỉ cần truy cập một trang web cũng có thể dẫn đến vi phạm an ninh. Đây là lý do tại sao việc cập nhật các bản vá bảo mật mới nhất cho thiết bị của bạn là điều cần thiết. Hoặc tham gia các khóa đào tạo An Toàn Thông Tin 365 Ngày do Security365 triển khai.

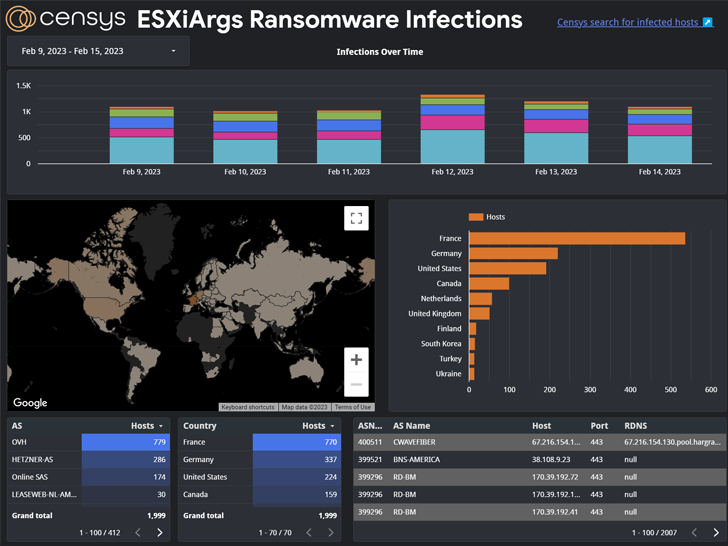

2. Đừng trở thành nạn nhân tiếp theo: ESXiArgs Ransomware 💥 Tấn công hơn 500 mục tiêu mới ở châu Âu

Trong một phát hiện gần đây của công ty an ninh mạng Censys, hơn 500 máy chủ đã trở thành nạn nhân của chủng ransomware ESXiArgs. Hầu hết các máy chủ bị xâm phạm này đều nằm ở Pháp, Đức, Hà Lan, Vương quốc Anh và Ukraine. Điều đặc biệt đáng lo ngại là Censys đã tìm thấy hai máy chủ có ghi chú đòi tiền chuộc từ giữa tháng 10 năm 2022, ngay sau khi các phiên bản ESXi 6.5 và 6.7 hết hạn sử dụng.

Điều này có nghĩa là những kẻ tấn công đằng sau ESXiArgs đã hoạt động trong vài tháng và có thể giành được chỗ đứng trong các máy chủ này trong thời gian chúng không còn nhận được các bản vá hoặc cập nhật bảo mật. Nó cũng cho thấy rằng các cuộc tấn công ransomware có thể mất một thời gian để đạt được sức hút và thường có thể không bị phát hiện trong nhiều tháng trước khi chúng được phát hiện.

Điều đáng báo động hơn nữa là các ghi chú đòi tiền chuộc trên hai máy chủ đã được cập nhật vào ngày 31 tháng 1 năm 2023, với một phiên bản sửa đổi phù hợp với những gì được sử dụng trong làn sóng tấn công hiện tại. Điều này cho thấy những kẻ tấn công đã tinh chỉnh chiến thuật của chúng và cải thiện chủng ransomware của chúng để làm cho nó hiệu quả hơn.

Các cuộc tấn công ransomware như ESXiArgs có thể tàn phá các tổ chức, gây mất dữ liệu, tổn thất tài chính và thiệt hại về uy tín. Điều quan trọng đối với các tổ chức là luôn cảnh giác và đảm bảo rằng hệ thống của họ luôn cập nhật các bản vá và cập nhật bảo mật mới nhất.

Ngoài ra, việc có một bản sao lưu vững chắc và kế hoạch khắc phục thảm họa có thể giúp các tổ chức nhanh chóng phục hồi sau một cuộc tấn công và giảm thiểu tác động của nó.

3. Tấn công DDoS phá kỷ lục – 71 triệu 😮 yêu cầu mỗi giây!

Cloudflare, một công ty cơ sở hạ tầng web, đã báo cáo rằng họ đã ngăn chặn thành công một cuộc tấn công từ chối dịch vụ (DDoS) phân tán quy mô lớn. Cuộc tấn công này, đạt đỉnh điểm với hơn 71 triệu yêu cầu mỗi giây, là cuộc tấn công HTTP DDoS lớn nhất được ghi nhận cho đến nay, phá vỡ kỷ lục trước đó là 46 triệu yêu cầu mỗi giây.

Cuộc tấn công lớn đến mức Cloudflare đã gọi nó là cuộc tấn công DDoS “siêu âm lượng”. Cuộc tấn công nhắm vào các trang web được bảo mật bởi nền tảng của Cloudflare và người ta tin rằng cuộc tấn công bắt nguồn từ một mạng botnet được tạo thành từ hơn 30.000 địa chỉ IP từ các nhà cung cấp đám mây khác nhau.

Cuộc tấn công này là một lời nhắc nhở rằng các cuộc tấn công DDoS vẫn là mối đe dọa đáng kể đối với các trang web và dịch vụ trực tuyến, và điều quan trọng là các công ty phải có sẵn các biện pháp bảo mật mạnh mẽ để bảo vệ chống lại các cuộc tấn công như vậy.

4. Microsoft 🖥️ Phát hành các bản vá khẩn cấp – Cập nhật Windows của bạn càng sớm càng tốt!

Microsoft đã bận rộn trong tuần này khi phát hành các bản cập nhật bảo mật để khắc phục 75 lỗ hổng khổng lồ trong các sản phẩm của mình. Đó là rất nhiều cách tiềm năng để tội phạm mạng tàn phá các thiết bị và hệ thống của chúng ta!

Ba trong số các lỗ hổng đã bị khai thác trên thực tế, vì vậy điều quan trọng là người dùng phải cập nhật phần mềm của họ càng sớm càng tốt. Tổng cộng, 9 trong số các lỗ hổng được đánh giá là Nghiêm trọng, có nghĩa là chúng có thể cho phép kẻ tấn công chiếm đoạt thiết bị từ xa.

37 lỗ hổng được gọi là lỗ hổng thực thi mã từ xa (RCE). Những điều này đặc biệt nguy hiểm vì chúng cho phép kẻ tấn công thực thi mã trên thiết bị của nạn nhân mà không có bất kỳ sự tương tác hoặc sự cho phép nào.

Vì vậy, nếu đang sử dụng bất kỳ sản phẩm nào của Microsoft, tốt nhất bạn nên cập nhật chúng càng sớm càng tốt.

5. Linux 🐧 và các thiết bị IoT bị tấn công bởi V3G4 Mirai Botnet

Một biến thể mới của mạng botnet Mirai khét tiếng đã được phát hiện đang tàn phá thế giới của các thiết bị Linux và IoT. Phiên bản mới này, được đặt tên là V3G4 bởi các chuyên gia tại Đơn vị 42 của Palo Alto Networks, đang tận dụng 13 lỗ hổng bảo mật để phát tán rộng rãi.

Như chúng ta đã biết, botnet Mirai có một lịch sử khét tiếng, chịu trách nhiệm cho một số cuộc tấn công cấp cao trong quá khứ. Biến thể mới này chỉ nhằm mục đích nhấn mạnh tầm quan trọng của việc luôn cập nhật các thiết bị và hệ thống của chúng tôi với các biện pháp và bản vá bảo mật mới nhất.

6. Ứng dụng yêu thích của bạn có thể mang vi-rút nguy hiểm – 🚨 Luôn cảnh giác!

Tội phạm mạng đã phát động một kiểu tấn công mới nhắm vào các cá nhân nói tiếng Trung ở Đông Nam Á và Đông Á. Bằng cách sử dụng Google Ads giả mạo, họ đang lừa mọi người đang tìm kiếm các ứng dụng phổ biến như Google Chrome, WhatsApp và Skype, đồng thời hướng họ đến các trang web giả mạo tải phần mềm độc hại xuống máy của họ.

Các cuộc tấn công đặc biệt xảo quyệt vì chúng sử dụng Quảng cáo Google có vẻ hợp pháp để thu hút nạn nhân. Phần mềm độc hại đang được tải xuống là một trojan truy cập từ xa có tên FatalRAT, cho phép kẻ tấn công kiểm soát hoàn toàn máy bị nhiễm.

Các nhà nghiên cứu bảo mật đang kêu gọi mọi người thận trọng khi tải xuống các ứng dụng, đặc biệt là từ các trang web lạ.

Chào các bạn, đó là tất cả nội dung của bản tin an ninh mạng tuần này.

Như mọi khi, hãy nhớ rằng an ninh mạng không chỉ là sự kiện diễn ra một lần hoặc cách khắc phục nhanh chóng. Cho dù đó là sử dụng mật khẩu mạnh, thường xuyên cập nhật phần mềm của bạn hay cảnh giác với các hành vi lừa đảo trực tuyến, mọi hành động nhỏ đều có thể tạo ra sự khác biệt lớn trong việc bảo vệ an ninh trực tuyến của bạn.

Vì vậy, hãy duy trì các tường lửa đó, tiếp tục cập nhật các bản cập nhật đó và hãy tiếp tục tò mò, cảnh giác và giữ an toàn trong bối cảnh kỹ thuật số luôn thay đổi.

Và trên hết, hãy nhớ rằng an ninh mạng là nỗ lực của cộng đồng. Chúng tôi đánh giá cao độc giả và phản hồi của bạn và luôn ở đây để trả lời câu hỏi của bạn và giải quyết các mối quan tâm của bạn. Vui lòng cho chúng tôi biết nếu bạn có bất kỳ đề xuất nào cho các chủ đề mà bạn muốn chúng tôi đề cập trong các bản tin trong tương lai.

Cảm ơn bạn đã tham gia cùng chúng tôi trong hành trình an ninh mạng này và chúng tôi mong được chia sẻ thêm thông tin chi tiết và thông tin cập nhật với bạn trong những tuần tới. Hãy giữ an toàn mạng cho đến lần sau!

THN / Biên tập AT3 EDU VN (Security365)

Bạn phải đăng nhập để bình luận.