Cảnh báo: Lỗ hổng RCE Superset của Apache có thể bị khai thác từ xa

Các bản vá đã được phát hành để giải quyết hai lỗ hổng bảo mật mới trong Apache Superset có thể bị hacker khai thác để thực thi mã từ xa trên các hệ thống bị ảnh hưởng.

Bản cập nhật (phiên bản 2.1.1) CVE-2023-39265 và CVE-2023-37941 , cho phép thực hiện các hành động bất chính khi kẻ xấu có thể giành quyền kiểm soát cơ sở dữ liệu siêu dữ liệu của Superset.

Ngoài những điểm yếu này, phiên bản mới nhất của Superset còn khắc phục một vấn đề riêng về cấp phép API REST không đúng ( CVE-2023-36388 ) cho phép người dùng có đặc quyền thấp thực hiện các cuộc tấn công giả mạo yêu cầu phía máy chủ ( SSRF ).

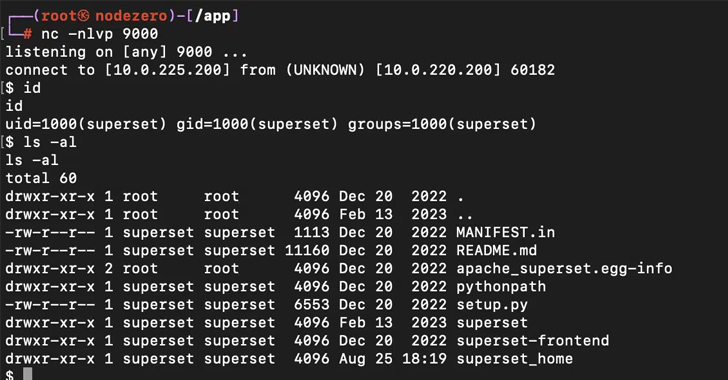

Superset by thiết kế cho phép người dùng có đặc quyền kết nối với cơ sở dữ liệu tùy ý và thực hiện các truy vấn SQL tùy ý đối với các cơ sở dữ liệu đó bằng giao diện SQLLab. Nếu Superset có thể bị lừa kết nối với cơ sở dữ liệu siêu dữ liệu của chính nó, kẻ tấn công có thể trực tiếp đọc hoặc ghi cấu hình ứng dụng thông qua SQLLab. Điều này dẫn đến việc thu thập thông tin xác thực và thực thi mã từ xa.

CVE-2023-39265 liên quan đến trường hợp bỏ qua URI khi kết nối với cơ sở dữ liệu SQLite được sử dụng cho metastore, tạo điều kiện cho kẻ tấn công thực thi các lệnh thao tác dữ liệu.

Cũng được theo dõi như một phần của mã định danh CVE tương tự là việc thiếu xác thực khi nhập thông tin kết nối cơ sở dữ liệu SQLite từ một tệp, có thể bị lạm dụng để nhập tệp lưu trữ ZIP được tạo độc hại.

Kẻ tấn công có quyền ghi vào cơ sở dữ liệu siêu dữ liệu có thể chèn một tải trọng tùy ý vào cửa hàng, sau đó kích hoạt quá trình khử tuần tự hóa nó, dẫn đến thực thi mã từ xa.

Dưới đây là một số lỗi khác đã được vá trong bản phát hành mới nhất –

- Một lỗ hổng đọc tệp tùy ý MySQL có thể bị khai thác để lấy thông tin đăng nhập vào cơ sở dữ liệu siêu dữ liệu

- Lạm dụng lệnh superset Load_examples để lấy URI cơ sở dữ liệu siêu dữ liệu từ giao diện người dùng và sửa đổi dữ liệu được lưu trữ trong đó

- Việc sử dụng thông tin xác thực mặc định để truy cập cơ sở dữ liệu siêu dữ liệu trong một số bản cài đặt Superset

- Rò rỉ thông tin xác thực cơ sở dữ liệu ở dạng văn bản gốc khi truy vấn API /api/v1/database với tư cách là người dùng đặc quyền ( CVE-2023-30776 , đã sửa trong 2.1.0)

Tiết lộ này được đưa ra hơn bốn tháng sau khi công ty an ninh mạng tiết lộ một lỗ hổng nghiêm trọng cao trong cùng một sản phẩm ( CVE-2023-27524 , điểm CVSS: 8,9) có thể cho phép kẻ tấn công trái phép giành quyền truy cập của quản trị viên vào máy chủ và thực thi mã tùy ý .

Sự cố phát sinh do việc sử dụng SECRET_KEY mặc định có thể bị kẻ tấn công lạm dụng để xác thực và truy cập các tài nguyên trái phép trên các cài đặt tiếp xúc với internet.

Kể từ khi lỗ hổng được tiết lộ công khai vào tháng 4 năm 2023, Horizon3.ai cho biết 2076 trong số 3842 máy chủ Superset vẫn đang sử dụng SECRET_KEY mặc định, với khoảng 72 trường hợp sử dụng SECRET_KEY có thể đoán được như superset, SUPERSET_SECRET_KEY, 1234567890, admin, Changeme, thisisasecretkey, và your_secret_key_here.

Sunkavally cho biết: “Người dùng chịu trách nhiệm thiết lập Flask SECRET_KEY, điều này luôn dẫn đến việc một số người dùng đặt các khóa yếu”, đồng thời kêu gọi các nhà bảo trì bổ sung hỗ trợ cho việc tự động tạo khóa.

“Nguồn gốc của nhiều lỗ hổng […] là do giao diện web Superset cho phép người dùng kết nối với cơ sở dữ liệu siêu dữ liệu. Căn nguyên của nhiều lỗ hổng trong bài đăng này là do giao diện web Superset cho phép người dùng kết nối với cơ sở dữ liệu siêu dữ liệu.”

Theo THN